Cyber Kill Chain là gì

Cyber Kill Chain hay còn được gọi là chuỗi tiêu diệt mạng, là một mô hình mô tả các giai đoạn của một cuộc tấn công. Gã khổng lồ ngành công nghiệp vũ khí Lockheed Martin là người đã phát triển ra Cyber Kill Chain. Nhờ mô hình này mà các quản trị viên có thêm hiểu biết về Ransomware, tấn công APT,… để từ đó xây dựng bức tường bảo vệ vững chắc cho hệ thống của mình.

Ưu và nhược điểm

Về ưu điểm:

- Cyber Kill Chain cung cấp cái nhìn toàn diện. Mô hình giúp phân chia các giai đoạn tấn công, giúp tổ chức hiểu rõ từng bước cuộc tấn công hoạt động

- Phương pháp dễ triển khai và áp dụng. Có thể tích hợp vào chiến lược bảo mật của tổ chức

- Nhờ mô hình mà phát hiện sớm các mối đe doạ và ngăn chặn thiệt hại xảy ra

Về nhược điểm:

- Phương pháp này tập trung vào các cuộc tấn công truyền thống. Không hiệu quả với các mối đe doạ mới như zero-day

- Cần đội ngũ chuyên gia và công cụ hiện đại. Yêu cầu tài nguyên lớn

- Không phù hợp để ngăn các mối đe doạ từ bên trong tổ chức

- Các tổ chức sử dụng dịch vụ đám mây có thể khó triển khai mô hình.

8 giai đoạn chính của Cyber Kill Chain

Vậy quy trình của Cyber Kill Chain diễn ra như thế nào? Thông thường một cuộc tấn công mạng trải qua 8 giai đoạn

Reconnaissance (Quan sát, thu thập thông tin)

Đây là giai đoạn đầu tiên, các hacker sẽ quan sát và đánh giá tình hình cẩn trọng. Thông thường là các điểm yếu, lỗ hổng bảo mật của hệ thống. Trong giai đoạn này, hacker sẽ xác định được mục tiêu và cả chiến thuật.

Các lỗ hổng, thông tin bị lộ thường từ hệ thống Firewall, IPS, trang mạng xã hội chứa tài khoản liên quan. Hacker sẽ dùng các công cụ chuyên dụng để quét tìm kiếm sau đó xâm nhập và khai thác sâu.

Intrusion (Xâm nhập)

Sau quá trình quan sát và thu nhập thông tin cần thiết, Hacker bắt đầu xâm nhập. Hacker có thể thông qua lỗ hổng bảo mật hoặc phát tán malware như: Spyware, adware, ransomware đến hệ thống. Các malware sẽ xâm nhập hệ thống qua website đáng ngờ, phishing email, wifi công cộng,… bởi những hệ thống này thường không có bảo mật và là mục tiêu dễ thực hiện.

Exploitation (Khai thác)

Đây là giai đoạn thứ 3 sau khi hacker (tin tặc) xâm nhập thành công. Hệ thống của bạn sẽ bị khai thác lỗ hổng để giành lấy quyền kiểm soát, đồng thời cài đặt phần mềm độc hại để truy cập. Một số hacker có thể sửa đổi chứng chỉ bảo mật, tạo file script cho mục đích gây hại.

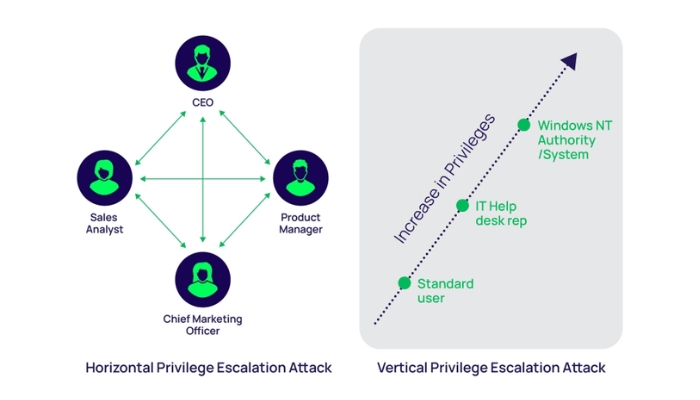

Privilege Escalation (Nâng cấp đặc quyền)

Hacker sẽ liên tục cố “leo thang” để nâng cấp đặc quyền của mình trong hệ thống mạng. Càng leo cao, tin tặc càng có nhiều quyền truy cập vào các tài nguyên quan trọng, dữ liệu nhạy cảm, thậm chí chiếm được cả hệ thống điều khiển.

Kỹ thuật này yêu cầu có được lỗ hổng mật khẩu, zero-day, tấn công brute force. Trong đó hacker sẽ sửa đổi cài đặt GPO, config file, đổi quyền truy cập và tìm cách trích xuất thông tin đăng nhập.

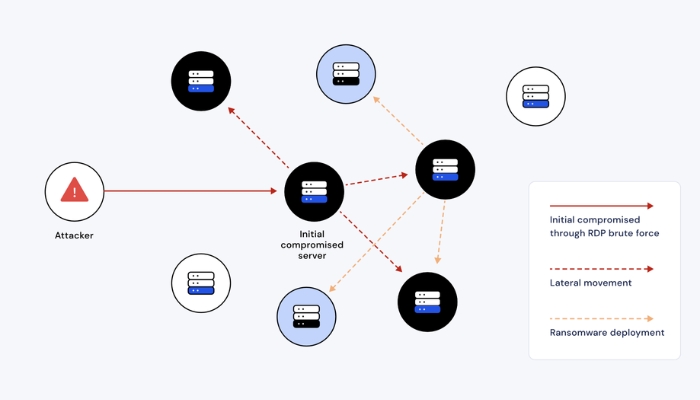

Lateral Movement (Phát tán, di chuyển)

Đây là giai đoạn thứ 5 trong Cyber Kill Chain. Lúc này hacker đã gần như chiếm được đa số quyền kiểm soát. Hacker sẽ di chuyển sang các hệ thống khác để chiếm quyền cũng như mò ra dữ liệu chính, đặc biệt là quyền admin, email server. Giai đoạn này thường sử dụng PowerShell để nhằm gây thiệt hại càng lớn càng tốt.

Anti-Forensics/ Obfuscation (Che dấu thông tin)

Hacker bắt đầu che giấu mọi dấu vết của cuộc tấn công. Bằng việc tạo dấu vết sai, xoá file log, metadata, chỉnh sửa thông tin quan trọng, ghi đè timestamp,… Tất cả nhằm đảm bảo hệ thống trông vẫn bình thường và che dấu hành vi của tin tặc.

>>> Xem thêm: Tổng hợp A – Z Các Kiểu Dữ Liệu trong Mysql

Denial of Service (Từ chối dịch vụ)

Hacker bắt đầu làm gián đoạn hệ thống, ngăn chặn quyền truy cập, tránh bị giám sát. Người dùng hệ thống sẽ không thể thực hiện tác vụ như bình thường. Hacker sẽ tấn công DDoS, lây nhiễm phần mềm độc hại,… làm sập hệ thống, tạo flood attack. Đây là giai đoạn gây thiệt hại nặng nhất cho hệ thống của công ty, tổ chức, người dùng.

Exfiltration (Lọc dữ liệu)

Đây là giai đoạn 8, cũng là giai đoạn cuối cùng trong quá trình Cyber Kill Chain. Hacker sẽ bắt đầu trích xuất toàn bộ dữ liệu quan trọng đem ra ngoài. Tin tặc có thể sao chép, đưa dữ liệu tới vị trí khác để kiểm soát. Hacker sẽ có toàn quyền sử dụng dữ liệu theo ý muốn, gửi ra ngoài, làm lộ cho đối thủ,… Việc trích xuất dữ liệu thường mất tới vài ngày nên nếu kịp phát hiện và xử lý thì người dùng, tổ chức vẫn hoàn toàn kiểm soát được.

Tầm quan trọng của Cyber Kill Chain trong an ninh mạng

Nếu nắm được quy trình xâm nhập, hoạt động của hacker thì chắc chắn bạn sẽ phân tích và tìm được cách phòng tránh hiệu quả. Đó cũng chính là vai trò quan trọng bậc nhất của Cyber Kill Chain. Cụ thể hơn về vai trò của mô hình này là:

- Tìm lỗ hổng mà hacker để lại trong từng giai đoạn bằng nhiều kỹ thuật

- Gia tăng bảo mật hệ thống nhiều lớp

- Xây dựng môi trường bảo vệ dữ liệu an toàn

- Kịp thời phát hiện và ngăn chặn hiệu ứng lây lan của các phần mềm gây hại

- Là tài liệu học tuyệt vời để nâng tầm nhận thức của nhân viên quản trị hệ thống

- Là dữ liệu để thử nghiệm mô hình, luyện tập

Cách bảo vệ dữ liệu dựa trên Cyber Kill Chain

Cyber Kill Chain có 8 giai đoạn, do đó để bảo vệ tối ưu thì cần giải pháp cho từng giai đoạn khác nhau. Cụ thể:

Giai đoạn Reconnaissance

- Để thông tin cá nhân, tên người dùng, mật khẩu, thông tin nhạy cảm,…ở chế độ riêng tư

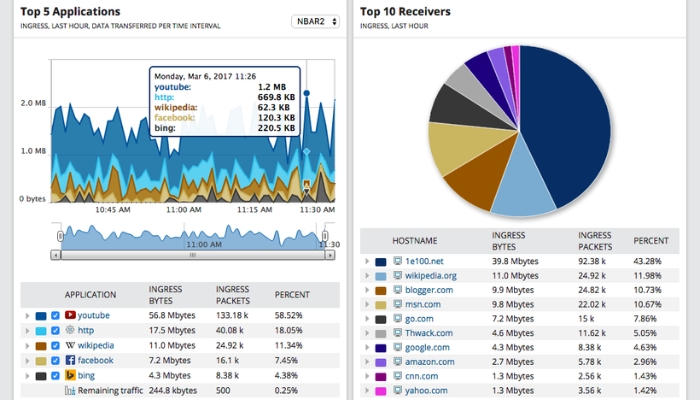

- Luôn giám sát các hoạt động mạng để phát hiện bất thường dù là nhỏ nhất. Sử dụng Threat Intelligence để theo dõi và phân tích các hoạt động khả nghi.

- Đặc biệt chú ý đến sự biến đổi lưu lượng truy cập

- Thông báo và đề cập nâng cao tính cảnh giác cuả nhân viên công ty tránh cung cấp thông tin

- Sử dụng hệ thống phát hiện truy cập trái phép (IDS) để nhận biết hoạt động dò quét mạng.

Intrusion

- Luôn cập nhật phần mềm phiên bản mới nhất. Phần mềm cũ, lỗi thời thường có độ bảo mật không cao

- Tạo dãy mật khẩu dài, mạnh với ký tự đặc biệt, viết hoa và số

- Tốt nhất nên sử dụng bảo mật xác thực 2 yếu tố gọi tắt là 2FA

- Không dễ dàng nhấn vào đường link đáng ngờ, hạn chế sử dụng wifi công cộng.

- Sử dụng các giải pháp bảo mật dựa trên sandboxing để phân tích file hoặc mã độc tiềm ẩn.

- Triển khai phần mềm diệt virus và thường xuyên cập nhật chữ ký (signatures)

Exploitation

- Kiểm tra hệ thống thường xuyên, đặc biệt là chứng chỉ bảo mật

- Chú ý các file lạ xuất hiện

- Áp dụng các biện pháp bảo vệ như Data Execution Prevention (DEP) và Address Space Layout Randomization (ASLR).

- Sử dụng công cụ giám sát hành vi ứng dụng (Application Behavior Monitoring)

Privilege Escsalation

- Hạn chế và kiểm soát quyền admin trên hệ thống.

- Sử dụng Endpoint Detection and Response (EDR) để phát hiện hành vi leo thang quyền truy cập.

- Thực hiện chính sách quản lý tài khoản đặc quyền (PAM – Privileged Access Management).

- Theo dõi và ghi nhật ký các hoạt động liên quan đến quyền truy cập cao.

Lateral Movement

- Sử dụng Network Segmentation để cô lập các vùng quan trọng trong mạng.

- Áp dụng Micro-Segmentation để kiểm soát truy cập giữa các ứng dụng và dịch vụ.

- Giám sát lưu lượng mạng bất thường bằng công cụ Network Traffic Analysis (NTA).

- Thực thi chính sách Least Privilege để giới hạn quyền di chuyển của người dùng và hệ thống.

Obfuscation / Anti-forensics

- Sử dụng SIEM (Security Information and Event Management) để phát hiện các thay đổi bất thường.

- Thường xuyên sao lưu nhật ký hệ thống (logs) và lưu trữ tại vị trí an toàn.

- Kích hoạt các công cụ phát hiện mã hóa bất thường hoặc các hành vi xóa dữ liệu hàng loạt.

Denial of Service

- Sử dụng các giải pháp DDoS Protection như Cloudflare hoặc AWS Shield.

- Cấu hình mạng với Rate Limiting để kiểm soát lưu lượng bất thường.

- Áp dụng các cơ chế phục hồi nhanh, như Load Balancing hoặc High Availability.

- Giám sát lưu lượng mạng để phát hiện và phản ứng với các cuộc tấn công.

Exfiltration

- Triển khai các giải pháp Data Loss Prevention (DLP) để giám sát và ngăn chặn rò rỉ dữ liệu.

- Mã hóa dữ liệu nhạy cảm cả khi lưu trữ và khi truyền tải.

- Theo dõi các kết nối ra bên ngoài (outbound traffic) để phát hiện luồng dữ liệu bất thường.

Cyber Kill Chain và các mô hình bảo mật khác

Có rất nhiều mô hình hỗ trợ việc bảo mật, mỗi mô hình có cách tiếp cận và mục tiêu khác nhau trong việc bảo vệ hệ thống khỏi các mối đe dọa. Nổi bật có thể kể đến Mitre ATT&CK và Zero Trust. Hãy cùng xem những điểm khác biệt dưới đây:

| Khía cạnh | Cyber Kill Chain | Zero Trust | MITRE ATT&CK |

| Mục tiêu chính | Mô tả các giai đoạn trong tấn công mạng | Không tin tưởng vào bất kỳ ai. Kiểm soát quyền truy cập | Mô tả chiến thuật và kỹ thuật tấn công mạng |

| Giai đoạn/Chiến thuật | 8 giai đoạn | Không cố định, bảo mật liên tục | 14 chiến thuật |

| Ứng dụng chính | Phân tích, ngăn chặn tấn công theo từng giai đoạn | Quản lý truy cập và bảo mật không gian mạng | Phát hiện và phòng thủ dựa trên hành vi tấn công |

>>> Xem thêm: Zero Trust là gì? Cách Cài Đặt Zero Trust Chi Tiết Nhất

Câu hỏi thường gặp

Cyber Kill Chain có thể được áp dụng trong tất cả các loại tấn công mạng không?

Mặc dù Cyber Kill Chain chủ yếu được áp dụng để phòng chống các cuộc tấn công có chủ đích (APT). Nhưng cũng có thể được áp dụng để phòng ngừa các loại tấn công mạng khác như phishing, malware, và tấn công DDoS. Tuy nhiên, mỗi loại tấn công có thể có một “kill chain” riêng biệt tùy vào phương thức tấn công.

Cyber Kill Chain có thể kết hợp với các phương pháp bảo mật khác không?

Đương nhiên là có. Cyber Kill Chain có thể được kết hợp với các phương pháp bảo mật khác như Zero Trust, Defense in Depth và MITRE ATT&CK để tăng cường khả năng phát hiện và phòng ngừa các cuộc tấn công. Mỗi phương pháp cung cấp một lớp bảo vệ bổ sung trong quá trình phòng thủ.

Các công cụ hỗ trợ Cyber Kill Chain phổ biến?

Có rất nhiều công cụ hỗ trợ mô hình này như:

- CrowdStrike: Phát hiện và ngăn chặn mối đe dọa trên endpoint.

- Metasploit: Khai thác lỗ hổng và kiểm tra xâm nhập.

- Nmap: Quét mạng và phát hiện lỗ hổng.

- Shodan: Tìm kiếm thiết bị kết nối internet.

- Mimikatz: Lấy thông tin đăng nhập và leo thang đặc quyền.

- BloodHound: Phân tích quyền và di chuyển trong Active Directory.

- Veil Framework: Ẩn các payload để tránh phát hiện.

- Netcat: Trích xuất dữ liệu từ hệ thống.

- Splunk: Giám sát và phát hiện mối đe dọa qua SIEM.

Lời kết

Với những chia sẻ trên, LANIT tin rằng bạn đã có cái nhìn toàn diện về Cyber Kill Chain. Nếu bạn muốn xây dựng một hệ thống bảo mật hiệu quả, hãy nghiên cứu mô hình và tìm giải pháp ngăn chặn. Hiện nay có rất nhiều cuộc tấn công mạng, đe doạ tới an ninh hệ thống, hãy luôn cảnh giác và cập nhật nhiều kiến thức mới nhé!

Tham khảo thêm các bài viết về bảo mật dưới đây:

> Các lỗ hổng bảo mật của Website bị HACKER lợi dụng tấn công nhất

> Nguyên nhân dẫn đến máy chủ VPS bị hack