Ransomware là gì?

Ransomware là một phần mềm virus mã hoá độc hại hơn. Ransomware sẽ xâm nhập, vô hiệu hoá các tệp tin, thao tác máy tính và yêu cầu bạn phải trả tiền để mở khoá. Bộ Tư pháp Hoa Kỳ đã xem Ransomware là mô hình tội phạm mạng hiện đại có khả năng gây tổn thương mạnh tới hệ thống mạng toàn cầu. Vì cách thức chuộc tiền mà phần mềm này còn có tên gọi khác là mã độc tống tiền.

Hiện nay hacker (tin tặc) còn yêu cầu tiền chuộc là Bitcoin để tránh bị lùng ra dấu vết. Ransomware hiện nay diễn ra ngày càng nhiều, gây ra nhiều tổn thất kinh tế lớn. Như đầu 2024, có tới 3 Terabyte được phát hiện bị tấn công và thiệt hại lên tới hơn 10 triệu đô. Không chỉ mức tiền chuộc cao mà tổ chức, doanh nghiệp gặp rất nhiều khó khăn để khôi phục dữ liệu.

Lịch sử hình thành và phát triển của Ransomware

Hiện nay vì mức độ ảnh hưởng cao nên ngày càng nhiều người tìm hiểu Ransomware là gì nhưng mã độc này vốn có từ lâu. Ransomware lần đầu được phát hiện tại Nga trong khoảng 2005-2006, khởi đầu với biến thể TROJ_CRYZIP.A. Loại mã độc này hoạt động như một Trojan, mã hóa dữ liệu ngay khi xâm nhập vào hệ thống. Người dùng muốn khôi phục dữ liệu phải trả $300 để nhận mật khẩu giải mã. Ban đầu, Ransomware chỉ nhắm vào một số loại tệp, nhưng dần mở rộng sang các định dạng phổ biến như *.doc, *.xl, *.exe,…

Đến năm 2011, SMS Ransomware xuất hiện, đánh dấu một bước phát triển mới. Biến thể này không chỉ mã hóa dữ liệu mà còn yêu cầu nạn nhân liên hệ qua số điện thoại của hacker và thực hiện chuyển tiền để đáp ứng yêu cầu.

Một dạng khác của Ransomware còn tấn công trực tiếp vào MBR (Master Boot Record) của hệ điều hành. Hệ thống không thể khởi động khi dính mã. Loại mã độc này lan nhanh từ Nga sang các nước châu Âu, và đến năm 2012, châu Âu, Mỹ, và Canada đã ghi nhận hàng loạt vụ tấn công quy mô lớn. Từ đó, Ransomware trở thành một mối đe dọa toàn cầu, có thể xuất hiện ở bất kỳ nơi đâu trên thế giới.

Các giai đoạn của Ransomware là gì?

Một cuộc tấn công ransomware thường diễn ra theo từng giai đoạn sau:

Xâm nhập hệ thống

Kẻ tấn công lợi dụng lỗ hổng bảo mật để đánh cắp thông tin đăng nhập. Hoặc dụ nạn nhân tải xuống và chạy phần mềm độc hại. Ransomware sẽ tự động được cài đặt trên thiết bị đầu cuối. Sau đó lan truyền sang các thiết bị mạng khác mà nó có thể tiếp cận.

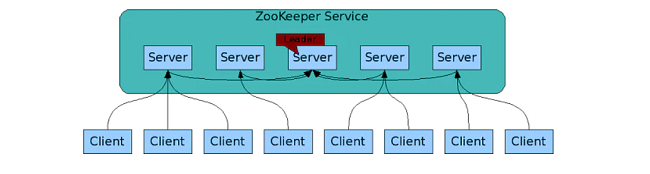

Thiết lập khoá mã hoá

Sau khi xâm nhập, tin tặc triển khai các công cụ như RAT (Remote Access Tool) hoặc phần mềm độc hại khác. Mục đích để duy trì quyền truy cập vào hệ thống. Ransomware kết nối với máy chủ điều khiển do tin tặc điều hành để tạo các khóa mã hóa sử dụng trên hệ thống nội bộ.

Thăm dò và mở rộng

Tin tặc nghiên cứu cấu trúc hệ thống, thu thập thông tin về mạng nội bộ. Sau đó mở rộng quyền truy cập vào các hệ thống và miền khác.

Lấy dữ liệu

Chúng xác định dữ liệu quan trọng, như thông tin cá nhân, tài khoản đăng nhập, hoặc tài sản trí tuệ. Sau đó, dữ liệu này được sao chép hoặc tải xuống.

Phát động tấn công

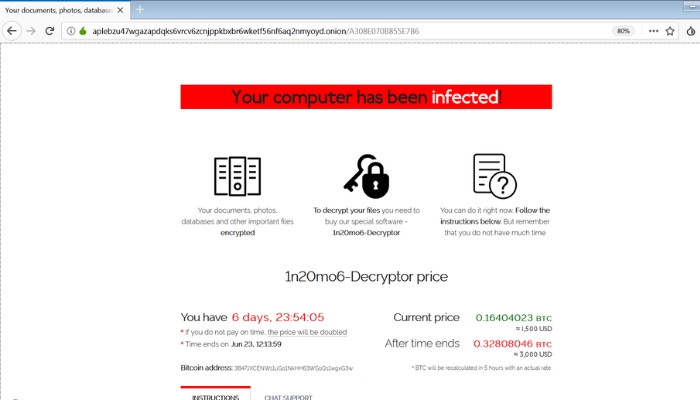

Kẻ tấn công mã hóa các tệp dữ liệu hoặc khóa thiết bị, ngăn nạn nhân sử dụng. Thông báo đòi tiền chuộc xuất hiện trên màn hình, bao gồm số tiền và hướng dẫn trả tiền để lấy lại quyền truy cập.

Từng bước đều được thiết kế nhằm tối đa hóa tác động và gây áp lực buộc nạn nhân phải trả tiền chuộc.

Có bao nhiêu phân loại Ransomware?

Nếu phân loại thì ta có hai dạng Ransomware đó là:

- Locker Ransomware: Hay Non-encrypting ransomware. Không mã hóa tệp mà chặn quyền truy cập vào thiết bị. Máy tính nhiễm loại này chỉ có thể bật tắt, kèm theo hướng dẫn trên màn hình về cách trả tiền để khôi phục.

- Ransomware Crypto: Hay Encrypting ransomware, là loại phổ biến nhất. Nó mã hóa tệp bằng cách kết nối với server hacker để tạo khóa mã hóa và đổi đuôi file. Tin tặc gửi yêu cầu tiền chuộc, đôi khi kèm thời hạn, đe dọa nâng cấp mã hóa nếu không trả kịp.

Các chủng Ransomware mới nhất

Có tới hơn 10 chủng Ransomware cả cũ và mới và loại nào cũng nguy hiểm. Để dễ dàng tìm hiểu, hãy xem bảng tổng hợp dưới đây (gồm các chủng Ransomware phổ biến nhất):

| Chủng loại Ransomware | Mô tả | Độ nguy hiểm |

| Ryuk | Nhắm vào các công ty lớn, vô hiệu hóa sao lưu tự động, yêu cầu tiền chuộc lớn. Tấn công qua các mạng nội bộ và khai thác các hệ thống. | 90% |

| Sodinokibi (REvil) | Sử dụng nhiều chiến thuật lây nhiễm, nhắm vào các cơ sở dịch vụ và tổ chức lớn. Tấn công thông qua các lỗ hổng từ xa. | 85% |

| Phobos | Mã hóa dữ liệu và yêu cầu tiền chuộc với địa chỉ email và ID của nạn nhân. | 70% |

| Mamba (HDD Cryptor) | Tấn công vào đĩa cứng. Sử dụng DiskCryptor để mã hóa tệp và yêu cầu tiền chuộc khôi phục. | 80% |

| DoppelPaymer | Sử dụng mã hóa AES và RSA-2048. Tấn công hạ tầng mạng và yêu cầu tiền chuộc với các bản sao lưu bị xóa. | 90% |

| WannaCry | Tận dụng lỗ hổng Microsoft Windows chưa được vá để mã hóa tệp. Sau một tuần, các tệp bị xóa. | 80% |

| CryptoLocker | Mã hóa tệp với khóa đối xứng và yêu cầu tiền chuộc để lấy khóa giải mã. Đánh dấu sự thay đổi trong chiến thuật ransomware. | 85% |

| Globelmposter | Lây lan qua email lừa đảo và các cuộc tấn công brute-force RDP. Tấn công vào các cơ sở y tế và tổ chức lớn. | 75% |

| Locker Ransomware | Tấn công khóa màn hình. Không mã hóa tệp mà chỉ khóa truy cập vào thiết bị và yêu cầu tiền chuộc. | 65% |

| Crypto Ransomware | Mã hóa tệp của nạn nhân và yêu cầu tiền chuộc. Phổ biến nhất, dễ dàng lây nhiễm qua các lỗ hổng bảo mật. | 80% |

Muốn tìm hiểu kĩ hơn, bạn có thể tham khảo thêm những bài viết sau:

> Ryuk Ransomware là gì? 4 cách đối phó RR hiệu quả nhất ít ai biết

> Cách phòng WannaCry & Các Chủng Ransomware

> Spyware là Phần Mềm gì? 6 Cách Nhận Biết

Những vụ tấn công Ransomware nổi bật

WannaCry năm 2017

WannaCry là một trong những vụ tấn công ransomware nổi tiếng nhất, lây nhiễm hơn 100.000 máy tính trên toàn cầu. Nó khai thác lỗ hổng MS17-010 trong Microsoft Windows, một lỗi chưa được vá mà đã được công khai bởi nhóm hacker Shadow Brokers. Mất mát dữ liệu, gián đoạn dịch vụ, gây thiệt hại ước tính hàng tỷ USD. Một trong những nạn nhân nổi bật là Dịch vụ Y tế Quốc gia Anh (NHS). Mỹ, Anh và Microsoft đã buộc tội Triều Tiên đứng sau vụ tấn công.

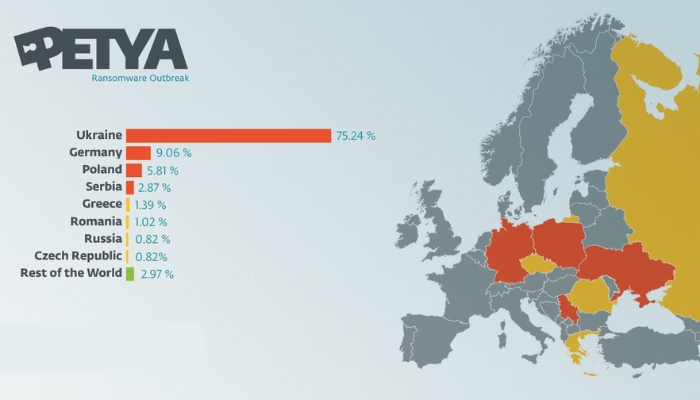

NotPetya (2017)

Ban đầu tưởng là ransomware, NotPetya thực tế là một vũ khí tấn công có chủ đích. Nó lây lan qua phần mềm kế toán phổ biến ở Ukraine, gây mã hóa dữ liệu và hủy hoại hệ thống. Nạn nhân là các công ty lớn như Maersk, FedEx, và các cơ quan chính phủ Ukraine.

Sodinokibi (REvil) (2019)

Sodinokibi là một chủng ransomware cực kỳ nguy hiểm, có khả năng lây lan qua các lỗ hổng phần mềm và các cuộc tấn công vào các nhà cung cấp dịch vụ quản lý (MSP). Nó đã yêu cầu hàng triệu USD tiền chuộc từ các nạn nhân. Một vụ tấn công nổi bật là vào 22 cơ sở hành chính ở Texas.

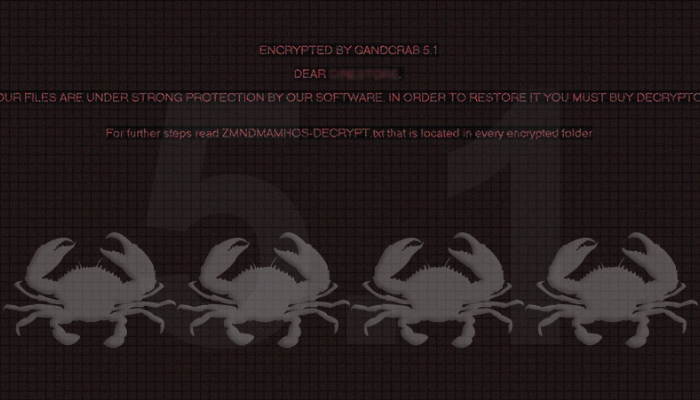

GandCrab (2018)

Mã độc GandCab được phát tán qua quảng cáo và email, dẫn người dùng đến trang web chứa mã độc. Để loại bỏ nó, nạn nhân phải cài trình duyệt Thor và thanh toán từ $200 đến $1200 bằng Bitcoin, tùy mức độ lây nhiễm. Cuối năm 2018, hơn 3900 máy tính ở Việt Nam bị nhiễm GandCab. Dữ liệu bị mã hóa và phải trả khoản tiền chuộc lớn.

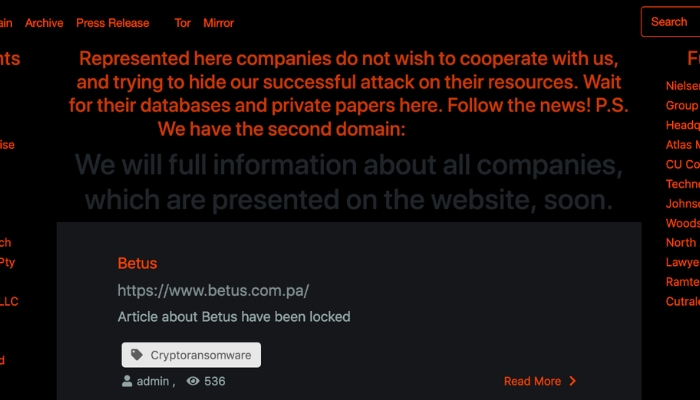

Maze (2019 – 2020)

Maze không chỉ mã hóa dữ liệu mà còn đánh cắp thông tin nhạy cảm để đe dọa nạn nhân công khai nếu không trả tiền chuộc. Đây là một trong những loại ransomware đầu tiên sử dụng “double extortion” (tống tiền kép). Hậu Quả là gián đoạn kinh doanh lớn, mất dữ liệu. Các cuộc tấn công tống tiền kép đã làm gia tăng sự lo ngại về bảo mật. Nạn nhân là các công ty lớn như LG, Canon, và Travelex.

Chính vì ảnh hưởng tiêu cực của loại mã độc này mà mọi nhà quản trị hệ thống đều cần tìm hiểu Ransomware là gì cũng như cách phòng tránh nó.

Điểm khác biệt giữa Malware và Ransomware là gì?

Ransomware có nhiều điểm khác so với Malware truyền thống như:

| Tiêu chí | Malware | Ransomware |

| Khái niệm | Phần mềm độc hại, gây hại cho hệ thống | Phần mềm độc hại yêu cầu tiền chuộc để giải mã dữ liệu |

| Mục đích | Làm hỏng, đánh cắp dữ liệu, gây rối hệ thống | Mã hóa dữ liệu hoặc khóa hệ thống để yêu cầu tiền chuộc |

| Tác động | Có thể xóa, đánh cắp hoặc sửa đổi dữ liệu | Mã hóa dữ liệu hoặc khóa màn hình thiết bị |

| Phương thức tấn công | Lây lan qua email, website, phần mềm | Lây lan qua email, website hoặc tệp đính kèm |

| Yêu cầu | Không có yêu cầu tài chính | Yêu cầu tiền chuộc để giải mã hoặc mở khóa |

>>> Xem thêm: Bytefence Anti-malware là gì? Cách Loại Bỏ

Cách phòng tránh Ransomware hiệu quả

Phần mềm mã độc Ransomware rất khó để loại bỏ. Do vậy, hãy tự bảo vệ thông tin, dữ liệu của mình ngay từ đầu. Bạn có áp dụng những cách như:

- Thay đổi toàn bộ mật khẩu mặc định sẵn

- Không sử dụng wifi công cộng, nếu có dữ liệu nhạy cảm hãy sử dụng mạng cá nhân

- Không ấn vào các đường link ạ hay email không rõ địa chỉ.

- Có kế hoạch sao lưu dữ liệu thường xuyên trên ổ cứng, thiết bị, đám mây như Cloud VPS

- Sử dụng xác thực 2 yếu tố (2FA) hoặc đa yếu tố

- Cập nhật các phiên bản phần mềm mới nhất

- Đào tạo nhân viên, những người có thẩm quyền liên quan về Ransomware là gì.

- Chỉ sử dụng các trình duyệt, phần mềm uy tín, an toàn và hiện đại

- Đối với Win 10, 11 bạn hãy bật Truy cập thư mục có kiểm soát. Nhờ vậy sẽ bảo vệ các thư mục quan trọng khỏi mã độc tấn công.

- Có thể bạn không biết. Việc khởi động lại máy tính định kỳ sẽ giảm thiểu tối đa mã độc, bảo vệ ứng dụng và hệ điều hành. Ngoài ra khởi động máy 1 lần/ tuần sẽ giúp hệ thống của bạn chạy tốt hơn.

Làm gì khi bị tấn công Ransomware?

Vậy làm thế nào khi hệ thống bị Ransomware tấn công? Khi phát hiện hệ thống bị tấn công, bạn cần bình tĩnh làm theo các bước sau:

- Cách ly hệ thống: Ngắt kết nối ngay các thiết bị bị nhiễm khỏi mạng để chặn virus lây lan.

- Xác định mối đe dọa: Phát hiện loại ransomware đang hoạt động và lên phương án xử lý. Công cụ như Malwarebytes có thể hỗ trợ việc này.

- Khôi phục dữ liệu: Định dạng thiết bị nhiễm và khôi phục từ bản sao lưu sạch. Đảm bảo sao lưu thường xuyên; 68% doanh nghiệp lớn dựa vào hệ thống sao lưu định kỳ để giảm thiểu tổn thất.

- Kiểm tra và phòng ngừa: Đánh giá nguyên nhân và tăng cường bảo mật. Dùng tường lửa, cập nhật phần mềm thường xuyên và huấn luyện nhân viên tránh nguy cơ.

Lưu ý: Mã độc thường rất khó phát hiện, thậm chí khi bạn nhận được thông báo tiền chuộc mới phát hiện mình đã bị tấn công. Trước khi khôi phục dữ liệu, hãy dọn dẹp toàn bộ máy tính bằng Bảo mật Windows. Nếu cần, tham khảo cách sao lưu và khôi phục tệp cho hệ điều hành Windows của bạn.

Các công cụ và phần mềm chống Ransomware là gì?

Các công cụ và phần mềm chống Ransomware đã được chứng minh là hiệu quả trong việc bảo vệ dữ liệu và giảm thiểu thiệt hại từ các cuộc tấn công.

- Phần mềm bảo mật như Bitdefender, Kaspersky và Malwarebytes đã giúp nhiều doanh nghiệp và người dùng cá nhân giảm thiểu nguy cơ bị tấn công ransomware. Một nghiên cứu gần đây cho thấy việc sử dụng các phần mềm này đã giúp giảm số vụ tấn công ransomware lên đến 60%.

- Giải pháp sao lưu như Acronis và Veeam Backup cung cấp cho người dùng khả năng sao lưu dữ liệu an toàn và phục hồi nhanh chóng. Một báo cáo từ Gartner chỉ ra rằng 80% doanh nghiệp có kế hoạch sao lưu dữ liệu đều phục hồi thành công sau khi bị tấn công ransomware mà cần trả tiền chuộc.

- Công cụ giải mã như No More Ransom đã giúp cứu hàng triệu tệp bị mã hóa. Nền tảng này cung cấp miễn phí các khóa giải mã an toàn và hiệu quả cho nhiều loại ransomware phổ biến. Kể từ khi ra mắt, No More Ransom đã cứu khoảng 2 triệu tệp khỏi tay tội phạm mạng.

>>> Xem thêm: Cyber Kill Chain là gì? Cách bảo vệ tổ chức trước các cuộc tấn công mạng

Câu hỏi thường gặp

Những đối tượng của Ransomware là ai?

Ai cũng có thể là nạn nhân của Ransomware. Thông thường doanh nghiệp luôn là mục tiêu bị tấn công hàng đầu. Nhất là doanh nghiệp đang phát triển vì hệ thống lỏng lẻo, tài chính tốt, có khả năng trả tiền chuộc.

Ngoài ra cũng có thể là chính phủ, tổ chức y tế, giáo dục. Sở hữu khối lượng dữ liệu lớn không thể công khai. Đối tượng cũng có thể là cá nhân giữa chức vụ quan trọng trong hệ thống, tổ chức.

Có nên trả tiền cho Ransomware?

Các tổ chức như FBI khuyến cáo không trả tiền chuộc vì chỉ 8% trường hợp nhận lại dữ liệu sau khi trả tiền. Do đó bạn không nên vội trả tiền chuộc mà nhận giúp đỡ từ các cơ quan có thẩm quyền.

Tại sao Ransomware lại khó đối phó?

Ransomware khó đối phó vì khả năng mã hóa dữ liệu nhanh chóng. Nạn nhân rất khó để truy cập tệp quan trọng. Nó thường lây lan qua email giả mạo hoặc lỗ hổng bảo mật, và tội phạm mạng yêu cầu tiền chuộc để giải mã. Hơn nữa, ngay cả khi trả tiền, không có gì đảm bảo dữ liệu sẽ được khôi phục.

Xu thế phát triển của Ransomware là gì?

Trước đây, ransomware chủ yếu là loại mã độc đơn giản, nhắm vào việc lây nhiễm và mã hóa dữ liệu của cá nhân hoặc doanh nghiệp nhỏ. Tuy nhiên, xu hướng ransomware đã thay đổi, trở thành một phần trong các cuộc tấn công Advanced Persistent Threat (APT). Xuất hiện như một bước cuối cùng trong chuỗi kill-chain của cuộc tấn công mạng có chủ đích.

Lời kết

Sau khi hiểu rõ phần mềm mã độc Ransomware là gì, LANIT tin rằng bạn đã thấy nó “ghê gớm” thế nào. Nếu bị tấn công thì ngay cả phục hồi được dữ liệu cũng rất khó nhằn. Do vậy tốt nhất hãy có biện pháp bảo mật, phòng tránh ngay từ đầu. LANIT đã bật mí bạn những cách bảo vệ bên trên.

Nếu bạn còn điều gì thắc mắc hãy để lại bình luận hoặc liên hệ để được giải đáp nhanh nhất nhé!