Ryuk Ransomware là gì?

Nằm trong họ Ransomware, Ryuk Ransomware là loại phần mềm độc hại dùng để nhắm vào các đối tượng có giá trị cao. Khi bị Ryuk Ransomware tấn công, hệ thống mạng của nạn nhân sẽ bị xâm hại và các tập tin sẽ bị mã hoá ngay.

Giống như các ứng dụng và mã độc khác trong họ Ransomware, mục đích của nó chính là tống tiền nạn nhân. Các tập tin và hệ thống của bạn theo đó sẽ bị khóa vĩnh viễn trừ khi mọi người chịu chi trả một số tiền không nhỏ cho Hacker để mở khoá chúng ra.

Cho đến hiện tại vẫn chưa thể biết chính xác ai đứng sau Ryuk Ransomware. Tuy nhiên rất nhiều tài liệu cho biết chính Wizard Spider là thủ phạm đứng sau phần mềm độc hại này. Đây là một mạng lưới ngầm của các tội phạm công nghệ cao có trụ sở đặt tại Nga.

Quan tâm: Wannacry Ransomware là gì? Biện pháp Ngăn Chặn Tấn Công ransomware WannaCry

Ryuk Ransomware hoạt động như thế nào?

Theo công ty bảo mật CrowdStrike, Ryuk sử dụng thuật toán RSA-2048 và AES-256 để mã hoá các tập tin khi xâm nhập vào hệ thống. Không giống các loại Ransomware khác, RR có thể mã hoá cả tập tin Boot. Vì thế nếu nạn nhân cố tình Reboot, hệ thống Host sẽ trở nên không ổn định và có thể sập ngay lập tức.

Đặc biệt, đây chính là phần mềm đầu tiên trong họ Ransomware có khả năng nhận diện và mã hoá các tài nguyên lẫn hệ thống dữ liệu. Sau khi mã hoá, Ryuk còn xoá cả bản Shadow Copy trên Endpoint khiến nạn nhân không có cách nào để khôi phục lại dữ liệu đã mất.

Đúng lúc ấy, tập tin tống tiền của Ryuk Ransomware sẽ hiện lên dưới định dạng text (.txt). Nó sẽ hướng dẫn nạn nhân cách liên hệ với kẻ tấn công và trả tiền để khôi phục lại hệ thống của mình.

Ryuk Ransomware xâm nhập vào một tổ chức bằng cách nào?

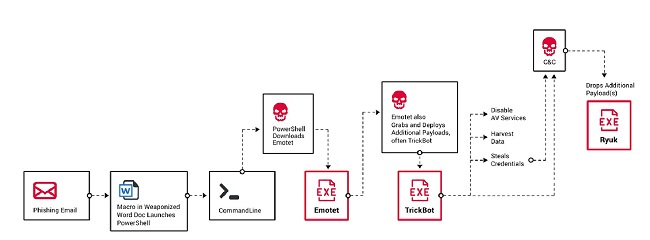

Thông thường, virus Ryuk sẽ thâm nhập vào mạng lưới thông qua cơ chế lây nhiễm của TrickBot. Phần mềm Trojan này có thể xâm nhập vào một tổ chức qua rất nhiều cách khác nhau, nhất là Spam Email.

Ngoài ra, TrickBot còn có thể phát tán mã độc qua Botnet Emotet – một loại phần mềm sử dụng Email độc hại đính kèm tài liệu Word để lây nhiễm cho hệ thống Data.

Sau khi TrickBot xâm nhập được vào thiết bị, kẻ tấn công có thể dùng nó để cài đặt Ryuk Ransomware. Ryuk sẽ sử dụng Lateral Movement để lây nhiễm mọi thứ trong khả năng có thể mà không làm cho các báo động bảo mật được kích hoạt ngay.

Hiện có rất nhiều cách khác nhau để kẻ tấn công lây nhiễm Ryuk Ransomware mà không bị phát hiện. Chẳng hạn như khởi chạy từ xa các Script độc hại trong PowerShell hoặc khai thác qua Remote Desktop Protocol.

Các cuộc tấn công tiêu biểu nhất của Ryuk Ransomware

Từ khi xuất hiện cho đến nay, Ryuk Ransomware đã gây ra rất nhiều vụ tấn công mạng làm rúng động cộng đồng. Thậm chí có những vụ án ảnh hưởng đến cả một quốc gia hay khu vực như:

- Vụ tấn công Tribune Publishing: Vào năm 2018, Ryuk tấn công hàng loạt tờ báo lớn khắp Hoa Kỳ thông qua phần mềm Tribune Publishing. Vụ tấn công này đã khiến cho việc in ấn của báo giới nước này bị tạm ngưng trong nhiều ngày liền.

- Vụ lây nhiễm Universal Health Services: Vào năm 2020, hạ tầng IT của tổ chức UHS đã bị khoá bởi RR. Tất cả hệ thống điện thoại và ghi nhận sức khỏe của UHS đều bị vô hiệu hoá kéo dài. Theo ước tính, họ đã phải mất đến 3 tuần liền cùng số tiền 67 triệu đô la để khôi phục lại hệ thống.

- Vụ tấn công bệnh viện Hoa Kỳ: Cũng vào năm 2020, hàng loạt bệnh viện Hoa Kỳ cũng bị tấn công bởi Ryuk Ransomware. Vụ tấn công trên đã khiến các dữ liệu quan trọng bị mã hoá, rất nhiều ca điều trị và thủ tục nhập viện của bệnh nhân đã bị tắt nghẽn lại.

- Tấn công thành phố Liege: Vào năm 2021, mạng lưới IT của thành phố lớn thứ 3 nước Bỉ cũng đã bị Ryuk Ransomware tìm đến. Nó đã làm tắc nghẽn hàng loạt dịch vụ quản trị như nhận diện thẻ và Passport, …

Làm sao để đối phó với Ryuk Ransomware hiệu quả nhất?

Sau khi tìm hiểu Ryuk Ransomware là gì và các vụ tấn công nổi tiếng mà nó gây ra, bạn đã thấy được tác hại khôn lường của loại mã độc này. Vì vậy việc trang bị cho mình các kiến thức đối phó với Ryuk là điều cần thiết lúc này. Hãy cùng LANIT tìm hiểu ngay:

Training nâng cao cảnh giác cho người dùng

Rất nhiều trường hợp tấn công mạng xuất phát từ lỗi người dùng và Ryuk Ransomware chắc chắn không phải là trường hợp ngoại lệ.

Cụ thể hơn là các Hacker chỉ có thể tự phát tán Ryuk sau khi đã thâm nhập vào hệ thống. Vậy nên nguyên nhân khởi nguồn cho cuộc tấn công thường xuất phát từ việc người dùng mở hoặc tải tập tin Email độc hại tạo cơ hội cho RR lây nhiễm vào trong.

Vì thế việc đào tạo nhân viên và người dùng cách nhận diện tệp tin chứa mã độc và cách thức lây nhiễm của nó là điều ưu tiên hàng đầu trong việc phòng chống Ryuk Ransomware.

Phân tích hệ thống

Đa số các cuộc tấn công của Ryuk xảy ra khi mạng lưới bị lây nhiễm bởi TrickBot hoặc Emotet. Vì thế việc sử dụng phần mềm Anti-malware, một phần mềm bảo mật Endpoint quan trọng sẽ giúp phát hiện ra các lây nhiễm kịp thời. Từ đó nó cho phép nhà quản trị mạng cô lập thiết bị đã bị RR tấn công.

Sử dụng mô hình Zero Trust

Một cách đối phó với Ryuk Ransomware vô cùng hiệu quả khác chính là sử dụng mạng lưới Zero Trust. Trong mạng lưới này, tất cả thiết bị vi tính đều được mặc định là không đáng tin cậy. Vậy nên nó sẽ tái xác thực liên tục để bảo đảm độ bảo mật cao.

Đây được xem như là cách tiếp cận tối ưu giúp bạn hạn chế quyền truy cập của các thiết bị lây nhiễm. Qua đó kiểm soát được các hành vi mã hóa dữ liệu của kẻ tấn công.

Thường xuyên sao lưu dữ liệu

Khi hệ thống đã bị nhiễm mã độc, nạn nhân sẽ không còn cách nào khác ngoài việc trả tiền để khôi phục dữ liệu. Vì vậy, việc sao lưu Data vào các thiết bị và ứng dụng bên ngoài là điều rất cần thiết để bạn không phải chi một số tiền khổng lồ cho các Hacker.

Kết luận

Qua bài viết trên, bạn đã được tìm hiểu chuyên sâu về Ryuk Ransomware là gì và những cách đối phó với nó hiệu quả nhất hiện nay. Ở thời điểm hiện tại, đây chính là một trong những loại mã độc nguy hiểm hàng đầu. Vì vậy, mọi người nên nắm rõ cách thức phòng tránh nó để bảo vệ cho bản thân. Hãy liên hệ ngay với LANIT để được thông tin chi tiết hơn.