OWASP là gì?

OWASP (Open Web Application Security Project) là một tổ chức phi lợi nhuận quốc tế, hoạt động với mục tiêu nâng cao bảo mật cho ứng dụng và dịch vụ web. Tổ chức này được biết đến với tính độc lập, phi thương mại. Đặc biệt có sự đóng góp nhiệt tình từ cộng đồng các chuyên gia bảo mật và nhà phát triển trên toàn thế giới. OWASP không chỉ phục vụ cho các chuyên gia bảo mật mà còn dành cho:

- Lập trình viên: Hướng dẫn viết mã an toàn.

- Quản lý an ninh mạng: Hiểu rõ rủi ro và biện pháp phòng ngừa.

- Tổ chức, doanh nghiệp: Xây dựng quy trình phát triển phần mềm an toàn.

OWASP đóng vai trò như kim chỉ nam trong việc đảm bảo an ninh cho các ứng dụng web. Từ đó giúp cộng đồng công nghệ phát triển những sản phẩm số an toàn, đáng tin cậy và bền vững.

Tầm quan trọng của OWASP là gì?

OWASP có vai trò cung cấp tài liệu, công cụ và cả hướng dẫn để bảo mật ứng dụng web. Bên cạnh đó tổ chức giúp nâng cao nhận thức về các lỗ hổng bảo mật phổ biến. Vai trò quan trọng nhất của OWASP chính là hỗ trợ lập trình viên, kỹ sư bảo mật và nhà quản lý trong việc xây dựng ứng dụng an toàn.

Hoạt động nổi bật của OWASP là phát triển công cụ kiểm tra bảo mật mã nguồn, ứng dụng. Xây dựng tài liệu hướng dẫn từ thiết kế đến bảo mật. Đặc biệt có thể kể đến dự án OWASP Top 10. Bạn có theo dõi ngay những dự án nổi bật dưới đây.

Những dự án OWASP nổi bật

Những dự án này không chỉ nâng cao nhận thức về bảo mật, mà còn cung cấp công cụ và hướng dẫn thiết thực giúp cải thiện bảo mật cho các ứng dụng web.

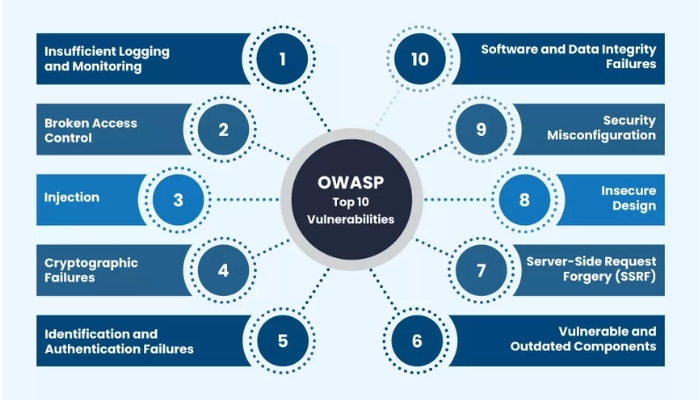

- OWASP Top Ten: Dự án này liệt kê 10 lỗ hổng bảo mật phổ biến nhất trong ứng dụng web. Kết hợp cùng với hướng dẫn để phát hiện và ngăn chặn các vấn đề này.

- OWASP Web Security Testing Guide: Cung cấp hướng dẫn chi tiết về kiểm thử bảo mật cho ứng dụng web. Từ đó giúp người kiểm thử hiểu cách tấn công và tìm lỗ hổng.

- OWASP Application Security Verification Standard (ASVS): Định nghĩa các kiểm tra bảo mật cần thiết để đảm bảo an toàn cho ứng dụng web và API.

- OWASP Zed Attack Proxy (ZAP): Công cụ mã nguồn mở giúp phát hiện và kiểm tra các lỗ hổng bảo mật trong ứng dụng web.

- OWASP ModSecurity Core Rule Set (CRS): Cung cấp tập luật bảo mật cho ModSecurity. Giúp bảo vệ ứng dụng web khỏi các cuộc tấn công phổ biến.

- OWASP Cheat Sheet Series: Loạt tài liệu hướng dẫn ngắn gọn về cách ngăn chặn các lỗ hổng bảo mật cụ thể và giúp lập trình viên viết mã an toàn.

- OWASP Security Knowledge Framework: Nền tảng giáo dục giúp các nhà phát triển học về bảo mật và nâng cao kiến thức bảo vệ ứng dụng.

- OWASP Amass: Công cụ thu thập thông tin và tìm kiếm lỗ hổng bảo mật trong ứng dụng web.

- OWASP Defectdojo: Công cụ quản lý và theo dõi lỗ hổng bảo mật trong các ứng dụng.

- OWASP Mobile Security Testing Guide: Tương tự như Web Security Testing Guide, nhưng dành riêng cho bảo mật ứng dụng di động.

Top 10 rủi ro trong báo cáo OWASP

Nói về các dự án của OWASP không thể không bỏ qua OWASP Top 10. OWASP Top 10 là báo cáo về 10 lỗ hổng bảo mật web phổ biến nhất. Nhờ báo cáo này mà doanh nghiệp nâng cao nhận thức và giảm thiểu rủi ro an ninh mạng.

Broken Authentication

Lỗ hổng trong hệ thống xác thực (login) có thể tạo điều kiện cho kẻ tấn công chiếm quyền truy cập vào tài khoản người dùng và thậm chí kiểm soát toàn bộ hệ thống thông qua tài khoản quản trị viên. Một trong những phương pháp phổ biến là “Credential Stuffing”, khi kẻ tấn công sử dụng danh sách hàng nghìn tổ hợp tên người dùng và mật khẩu bị lộ từ các vi phạm dữ liệu trước đó. Sau đó, chúng tự động thử các tổ hợp này trên hệ thống đăng nhập thông qua các công cụ tự động hóa, với hy vọng tìm được thông tin đăng nhập hợp lệ.

Ngoài ra, các lỗ hổng như mật khẩu yếu, thiếu chính sách bảo mật mật khẩu, hoặc thiếu bảo vệ chống tấn công brute force cũng là những điểm yếu thường bị khai thác. Cách giảm thiểu rủi ro:

- Bắt buộc người dùng cung cấp thêm một lớp xác minh thứ hai (ví dụ: mã OTP từ ứng dụng Authenticator hoặc tin nhắn SMS).

- Giới hạn số lần đăng nhập sai

- Tăng dần khoảng cách thời gian sau mỗi lần thử mật khẩu thất bại để ngăn chặn tấn công tự động.

- Yêu cầu người dùng xác minh mình không phải là bot

- Theo dõi và cảnh báo hoạt động đáng ngờ

- Mật khẩu phải được mã hóa mạnh mẽ (ví dụ: sử dụng các thuật toán như bcrypt).

XML External Entities (XEE)

Tấn công XML External Entity (XXE) là kiểu tấn công lợi dụng cách ứng dụng web xử lý các dữ liệu đầu vào XML. Khi ứng dụng nhận và phân tích một tài liệu XML có chứa tham chiếu đến một thực thể bên ngoài (external entity). Kẻ tấn công có thể khai thác lỗ hổng trong trình phân tích XML (XML parser) để truy cập vào các tài nguyên nhạy cảm trên máy chủ. Chẳng hạn như tệp tin hệ thống hoặc dữ liệu nhạy cảm.

Trong một kịch bản tấn công XXE, kẻ tấn công có thể tạo ra một tệp XML độc hại, trong đó chứa đường dẫn tham chiếu đến các tệp quan trọng như /etc/passwd trên hệ thống Unix/Linux. Khi trình phân tích XML xử lý tệp này, dữ liệu từ đường dẫn đó có thể bị rò rỉ và gửi trực tiếp đến kẻ tấn công hoặc một máy chủ bên ngoài mà chúng kiểm soát. Cách giảm thiểu rủi ro:

- Tắt hoàn toàn tính năng xử lý thực thể bên ngoài trong XML parser

- JSON (JavaScript Object Notation) là định dạng dữ liệu đơn giản và an toàn hơn cho việc trao đổi thông tin giữa máy khách và máy chủ. JSON không hỗ trợ thực thể bên ngoài, do đó giảm thiểu đáng kể nguy cơ bị tấn công XXE.

- Luôn kiểm tra và xác thực đầu vào XML để đảm bảo chúng không chứa các tham chiếu độc hại

- Dịch vụ phân tích XML nên chạy với quyền hạn tối thiểu, không có quyền truy cập vào các tệp hoặc tài nguyên nhạy cảm trên hệ thống.

- Các hệ thống phát hiện và ngăn chặn xâm nhập có thể giúp phát hiện hoạt động bất thường liên quan đến việc xử lý XML.

Sensitive Data Exposure

Sensitive Data Exposure là một trong những lỗ hổng bảo mật quan trọng trong danh sách OWASP Top 10. Lỗ hổng này xảy ra khi các thông tin nhạy cảm như mật khẩu, dữ liệu tài chính, hay thông tin cá nhân không được bảo vệ đúng cách, dẫn đến nguy cơ bị tin tặc khai thác. Các hacker thường lợi dụng các cuộc tấn công “on-path attack” (tấn công trung gian) để chặn và đánh cắp thông tin trong quá trình truyền dữ liệu. Từ đó thực hiện các hành vi phi pháp như lừa đảo, chiếm đoạt tài khoản, hoặc rút tiền trái phép. Cách giảm thiểu rủi ro:

- Sử dụng các thuật toán mã hóa mạnh như AES-256 để bảo vệ thông tin nhạy cảm khi lưu trữ và truyền tải.

- Luôn sử dụng HTTPS (SSL/TLS) để đảm bảo dữ liệu được mã hóa.

- Đảm bảo khóa mã hóa được bảo vệ chặt chẽ và chỉ những người có thẩm quyền mới được truy cập.

- Tránh lưu trữ thông tin nhạy cảm trong bộ nhớ đệm hoặc đảm bảo bộ nhớ đệm được xóa an toàn sau khi sử dụng.

- Áp dụng các tiêu chuẩn như PCI DSS hoặc GDPR khi xử lý dữ liệu nhạy cảm.

Broken Access Control

Lỗ hổng này xảy ra khi hệ thống kiểm soát quyền truy cập (Access Control) không được thiết lập hoặc quản lý đúng cách. Kẻ tấn công bỏ qua các giới hạn về quyền hạn, truy cập trái phép vào tài nguyên nhạy cảm hoặc thực hiện các hành động vượt quá quyền hạn của chúng. Chẳng hạn như chiếm quyền admin, chỉnh sửa dữ liệu, hoặc xóa thông tin quan trọng. Cách giảm thiểu rủi ro:

- Áp dụng nguyên tắc “Least Privilege” (quyền hạn tối thiểu) cho từng tài khoản người dùng.

- Sử dụng authorization tokens và đảm bảo chúng được mã hóa, bảo mật, và hết hạn sau một khoảng thời gian nhất định.

- Kiểm tra quyền hạn người dùng mỗi khi thực hiện tác vụ quan trọng hoặc truy cập tài nguyên nhạy cảm.

- Đảm bảo mọi điểm cuối (endpoints) API đều yêu cầu xác thực.

- Tránh hiển thị URL hoặc đường dẫn có thể tiết lộ tài nguyên nhạy cảm.

- Kiểm thử bảo mật định kỳ để phát hiện và khắc phục kịp thời các lỗ hổng.

Security Misconfiguration

Lỗi xảy ra khi ứng dụng web hoặc hệ thống máy chủ được thiết lập sai hoặc sử dụng cấu hình mặc định, không đảm bảo an toàn. Điều này tạo ra những điểm yếu mà kẻ tấn công có thể khai thác để truy cập trái phép, chiếm quyền điều khiển hoặc làm lộ dữ liệu nhạy cảm. Cách phòng tránh:

- Loại bỏ các dịch vụ và tính năng không sử dụng để giảm bề mặt tấn công.

- Áp dụng các hướng dẫn cấu hình bảo mật từ nhà cung cấp và tài liệu chuyên môn.

- Đảm bảo hệ thống, ứng dụng, và phần mềm luôn được cập nhật phiên bản mới nhất.

- Tránh hiển thị thông tin nhạy cảm trong thông báo lỗi.

- Sử dụng công cụ tự động để quét và phát hiện các thiết lập sai hoặc cấu hình kém an toàn.

- Kiểm tra hệ thống thường xuyên để phát hiện và khắc phục các lỗi cấu hình.

Cross-Site Scripting

Security Misconfiguration xảy ra khi kẻ tấn công chèn mã JavaScript độc hại vào một trang web hợp lệ. Khi người dùng truy cập hoặc nhấp vào liên kết chứa mã độc, mã này sẽ được thực thi trên trình duyệt của họ, từ đó kẻ tấn công có thể đánh cắp thông tin cá nhân, chiếm quyền điều khiển phiên làm việc hoặc thực hiện các hành vi phi pháp khác. Cách hạn chế:

- Kiểm tra, làm sạch mọi dữ liệu do người dùng nhập vào trước khi xử lý hoặc hiển thị.

- Sử dụng kỹ thuật mã hóa (escaping) để ngăn chặn mã độc thực thi trên trình duyệt.

- Tránh các lệnh có thể thực thi trực tiếp mã JavaScript.

- Giới hạn các nguồn tài nguyên mà trình duyệt có thể tải và thực thi.

- Thực hiện quét và đánh giá bảo mật định kỳ để phát hiện và khắc phục lỗ hổng.

Insecure Deserialization

Nguyên nhân dẫn đến Insecure Deserialization chủ yếu xuất phát từ việc ứng dụng tin tưởng hoàn toàn vào dữ liệu đầu vào mà không thực hiện xác thực hoặc kiểm soát chặt chẽ. Điều này tạo điều kiện cho kẻ tấn công gửi dữ liệu độc hại vào quy trình giải tuần tự, dẫn đến các lỗ hổng bảo mật nghiêm trọng. Cách giảm thiểu rủi ro:

- Hạn chế hoặc loại bỏ hoàn toàn việc giải tuần tự dữ liệu từ các nguồn không xác định.

- Ưu tiên các định dạng dữ liệu đơn giản, an toàn như JSON thay vì định dạng nhị phân phức tạp.

- Kiểm tra và xác thực dữ liệu trước khi giải tuần tự.

- Giám sát chặt chẽ các hoạt động giải tuần tự để phát hiện hành vi bất thường.

- Chọn các thư viện xử lý Serialization/Deserialization an toàn và đã được kiểm thử bảo mật.

Log và Monitoring

Lỗi Log và Monitoring thường xảy ra khi các website và ứng dụng không thiết lập hệ thống ghi log và giám sát chặt chẽ. Điều này khiến các hoạt động đáng ngờ hoặc tấn công bảo mật không được phát hiện kịp thời. Trung bình, phải mất khoảng 200 ngày để phát hiện ra một lỗ hổng, tạo cơ hội cho hacker khai thác và gây thiệt hại nghiêm trọng cho hệ thống.

Để giảm thiểu rủi ro, OWASP khuyến nghị các nhà phát triển cần xây dựng hệ thống ghi log chi tiết, thiết lập cơ chế giám sát liên tục và đảm bảo các cảnh báo bảo mật được xử lý kịp thời.

Using Component with known vulnerabilities

Lỗi xảy ra khi các nhà phát triển sử dụng thư viện hoặc framework đã tồn tại lỗ hổng bảo mật trong ứng dụng web. Những thành phần này có thể là mã nguồn mở hoặc bên thứ ba cung cấp, và nếu không được cập nhật thường xuyên, chúng có thể trở thành điểm yếu cho hacker khai thác.

Để giảm thiểu rủi ro, nhà phát triển nên thường xuyên cập nhật các phiên bản mới nhất của thư viện và framework. Loại bỏ những thành phần không cần thiết khỏi dự án, đồng thời chỉ sử dụng các nguồn đáng tin cậy. Việc áp dụng các bản vá bảo mật kịp thời cũng đóng vai trò quan trọng trong việc ngăn chặn các cuộc tấn công tiềm ẩn.

Các công cụ quét lỗ hổng web tốt nhất

- Nessus Professional: Phát hiện lỗ hổng, cấu hình sai, mã độc. Phù hợp cho doanh nghiệp vừa và nhỏ. (Từ 2,390 đô/ năm)

- CyStack Scan: Miễn phí, quét lỗ hổng website tự động, dễ sử dụng.

- Burp Suite: Kiểm thử bảo mật ứng dụng web, mạnh mẽ cho pentester. (từ 399 đô/năm)

- NeXpose Community Edition: Miễn phí năm đầu, quét và đánh giá rủi ro bảo mật.

- NeXpose Express/Pro/Enterprise: Giải pháp bảo mật nâng cao, phù hợp doanh nghiệp lớn. (Từ 2000 đô/năm)

- Net Sparker: Tự động phát hiện và vá lỗ hổng, độ chính xác cao. (từ 4,995 đô/năm)

- Accunetix: Quét lỗ hổng ứng dụng web, hỗ trợ nhiều nền tảng. (từ 4,495 đô/năm)

- OpenVAS: Nguồn mở, quét lỗ hổng mạng và ứng dụng.

- Wireshark: Phân tích lưu lượng mạng, phát hiện bất thường. Miễn phí

- CyStack Cloud Security: Bảo vệ website, server và cloud, phù hợp doanh nghiệp hiện đại.

Câu hỏi thường gặp

OWASP ZAP là gì?

OWASP ZAP (Zed Attack Proxy) là một công cụ mã nguồn mở được sử dụng để kiểm thử bảo mật ứng dụng web. ZAP giúp phát hiện các lỗ hổng như SQL Injection, Cross-Site Scripting (XSS) và lỗi cấu hình bảo mật. Đây là một trong những công cụ phổ biến nhất cho kiểm thử bảo mật web.

OWASP có hỗ trợ kiểm thử bảo mật tự động không?

Có. OWASP cung cấp nhiều công cụ như OWASP ZAP và OWASP Dependency-Check để tự động quét và phát hiện lỗ hổng bảo mật trong ứng dụng web. Các công cụ này giúp phát hiện và khắc phục lỗ hổng một cách nhanh chóng và hiệu quả.

Lời kết

Trên đây là toàn bộ những gì bạn cần biết khi tìm hiểu OWASP là gì? LANIT hy vọng đã mang lại những kiến thức hữu ích tới bạn. Nếu bạn muốn tìm hiểu về chủ đề gì hãy cứ bình luận để LANIT tìm hiểu giúp bạn nhé!

Mọi người cũng tìm hiểu: