Radius là gì?

RADIUS (Remote Authentication Dial-In User Service) – là dịch vụ người dùng quay số xác thực từ xa dùng để trao đổi thông tin phân tán, sử dụng mô hình Client Server. Radius giúp bảo vệ mạng khỏi sự truy cập trái phép, phổ biến trong môi trường có yêu cầu bảo mật cao, cho phép người dùng truy cập từ xa.

Radius sử dụng UDP làm phương tiện truyền tải, hoạt động với hiệu suất tối ưu trong thời gian thực. Nó còn cung cấp độ tin cậy cao với cơ chế máy chủ dự phòng và khả năng truyền lại thông tin. Giao thức này cũng dễ triển khai và hỗ trợ đa luồng trên máy chủ để xác thực số lượng lớn người dùng.

Radius Server là gì?

RADIUS Server là trình hoạt động ẩn sau ứng dụng máy chủ với tính năng kế toán độc lập. Máy chủ Radius có khả năng ghi lại dữ liệu khi phiên kết nối bắt đầu – kết thúc, chi tiết tài nguyên sử dụng trong quá trình kết nối.

Khi người dùng cố gắng kết nối với Radius Server, họ gửi yêu cầu đến máy chủ. Sau đó, máy chủ sẽ cấp quyền truy cập vào Radius Client khi đã xác thực và ủy quyền cho người dùng. Nhờ việc chia sẻ mật khẩu, Client và máy chủ Radius thực hiện các giao dịch.

Lợi ích khi sử dụng Radius Server là gì?

Radius Server được nhiều doanh nghiệp, tổ chức lựa chọn bởi nó mang lại nhiều lợi ích quan trọng, nhất là trong vấn đề quản lý quyền truy cập, bảo mật mạng nội bộ. Cụ thể:

Bảo mật

Radius Server giúp xác thực người dùng và kiểm soát quyền truy cập mạng, ngăn chặn truy cập trái phép. Đồng thời, nó cũng bảo vệ quá trình truyền tải dữ liệu an toàn nhờ việc tích hợp các giao thức như IPSec, TLS. Radius Server cũng giúp tăng cường bảo mật bằng việc tích hợp xác thực MFA để bảo vệ danh tính người dùng.

Mở rộng linh hoạt

Radius Server hỗ trợ đa dạng giao thức xác thực như PAP, CHAP,… đáp ứng các yêu cầu bảo mật mạng khác nhau. Nó có thể được mở rộng linh hoạt, phù hợp cho các tổ chức có quy mô lớn hoặc yêu cầu truy cập cao.

Quản lý tập trung

Quản trị viên có thể quản lý quyền truy cập người dùng trên một giao diện tập trung duy nhất. Các yêu cầu xác thực, kiểm soát truy cập và nhật ký đều được thực hiện tại máy chủ trung tâm, đơn giản hóa việc giám sát và quản trị.

Ghi nhật ký và báo cáo

Radius Server cung cấp tính năng ghi nhật ký, theo dõi thời gian, địa điểm và cách thức người dùng truy cập mạng. Qua đó, giúp quản trị viên nắm được những thông tin quan trọng để phục vụ cho mục đích bảo mật, tối ưu hệ thống.

Tối ưu ngân sách, tiết kiệm tài nguyên

Radius Server tối ưu chi phí khi nó giảm thiểu sự cần thiết cho việc xây dựng hệ thống bảo mật phân tán. Điều này giúp giảm tải cho quản trị viên và đơn giản hóa quy trình xác thực, từ đó tiết kiệm tài nguyên và đảm bảo hiệu suất mạng ổn định.

Điều kiện để cấu hình Radius Server trên Windows Server 19

1. Yêu cầu hệ thống:

- Bộ xử lý: Cần bộ xử lý có tần số nhịp ít nhất 1,4 GHz cho bộ xử lý x64.

- RAM: Tối thiểu 512 MB. Mức khuyên dùng là 2GHz.

- Dung lượng ổ đĩa: Tối thiểu 32 GB trở lên (khuyên dùng 40 GB trở lên)

2. Thiết lập Active Directory: Cập nhật Active Directory trước khi thêm bộ điều khiển miền.

3. Cài đặt lõi máy chủ: Cần cài đặt lõi máy chủ để có thể cài đặt và gỡ cài đặt theo ý muốn.

4. Yêu cầu bộ điều hợp mạng cần có thông lượng tối thiểu 1Gigabit/s và phù hợp với tiêu chuẩn kiến trúc PCI Express.

5. Một số yêu cầu khác:

- Hệ thống cơ sở dựa trên UEFI 2.3.1c và hỗ trợ khởi động an toàn.

- Card đồ họa và màn hình có độ phân giải tối thiểu Super VGA (1024 x 768).

- Tắt phần mềm chống virus vì nó gây cản trở cho quá trình cài đặt.

- Tường lửa Windows được bật mặc định.

- Dữ liệu và thông tin đều đã được sao lưu trước khi cấu hình.

Cài đặt & Cấu hình Radius Server trên Windows Server

Cài đặt Radius Server trên Windows Server chi tiết

- Bước 1: Tạo một nhóm bảo mật mới trong miền Active Directory.

- Bước 2: Thêm người dùng được phép xác thực trên router và switch Cisco vào nhóm vừa tạo.

- Bước 3: Cài đặt RADIUS Server trên Windows Server.

- Bước 4: Mở bảng điều khiển Server Manager và chạy trình cài đặt Add Roles and Features.

- Bước 5: Trong trình cài đặt, chọn Network Policy và Access Services.

- Bước 6: Kiểm tra xem NPAS được cài đặt trên máy chủ Windows của bạn chưa bằng lệnh sau:

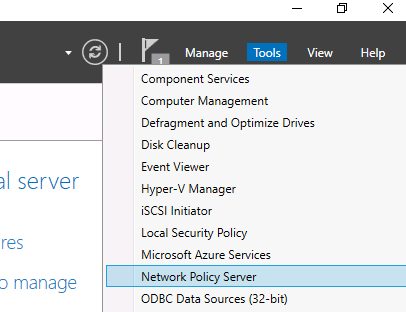

Get-WindowsFeature -Name NPAS- Bước 7: Sau khi cài đặt xong, mở Network Policy Server (nps.msc) từ menu Tools.

- Bước 8: Để sử dụng máy chủ NPS, bạn phải đăng ký trong Active Directory.

- Bước 9: Trong snap-in NPS, hãy xác nhận Register server in Active Director

- Bước 10: Bạn có thể đăng ký máy chủ NPS trong Active Directory bằng lệnh:

netsh ras add registeredserver

- Bước 11: Bây giờ bạn có thể thêm Radius client. Có thể là router Cisco, switch, điểm truy cập Wi-Fi,…

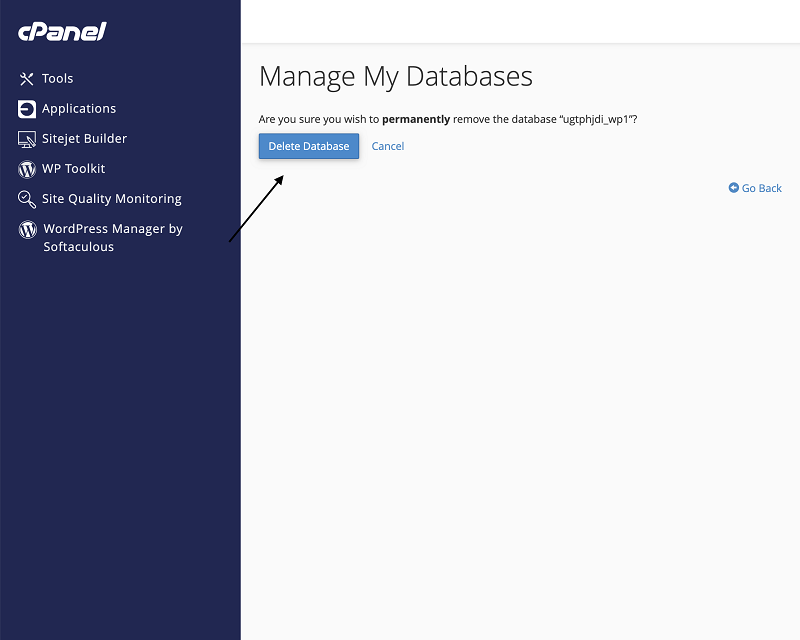

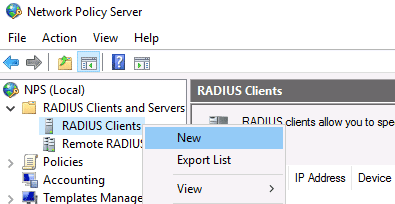

- Bước 12: Để thêm Radius client mới, mở rộng phần RADIUS Clients and Servers trong console NPS

Chọn New trên mục RADIUS Clients.

- Bước 13: Trong tab Settings, điền Friendly name, client Address, và Shared Secret + Confirm shared password.

Cấu hình Radius Server trên Windows Server

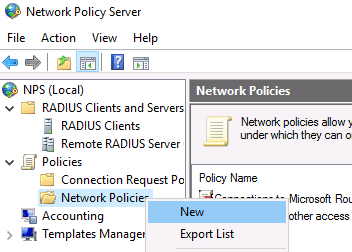

Bước 1: Tạo chính sách yêu cầu kết nối

- Mở Network Policy Server.

- Mở Policies => Network Policies và chọn New.

Đặt tên chính sách và chọn loại máy chủ truy cập mạng.

Bước 2: Thiết lập điều kiện chính sách

Người dùng được ủy quyền phải là thành viên của một nhóm bảo mật miền và thiết bị mà bạn muốn truy cập có tên cụ thể.

Sử dụng “Add” để tạo một điều kiện mới bằng cách chọn loại “Windows Group”và chỉ định “Client Friendly Name” (“Cisco_*”).

Bước 3: Xác định quyền truy cập

Chọn Access Granted để Bỏ chọn tất cả các phương pháp xác thực ngoại trừ phương pháp không mã hóa.

Bước 4: Cấu hình thiết lập

Đi đến RADIUS Attributes => Standard. Xóa các thuộc tính hiện có và thêm Access type => All và Service-Type => Others => Login.

Bước 6: Thêm thuộc tính Vendor Specific

Chọn RADIUS Attributes => Vendor Specific. Chọn Vendor là Cisco, sau đó thêm giá trị shell: priv-lvl = 15.

Bước 7: Hoàn tất và sao lưu cấu hình

Kiểm tra lại cài đặt và chọn Finish. Sao lưu cấu hình hiện tại của máy chủ NPS sang tệp XML.

Bước 8: Kích hoạt tài khoản người dùng

Mở Active Directory Users and Computers. Tìm và mở thuộc tính của người dùng. Đi tới tab Dial-In và chọn Control access through NPS Network Policy.

Bước 9: Kiểm tra và đặt lại giá trị thuộc tính

Sử dụng PowerShell để kiểm tra và đặt lại giá trị thuộc tính msNPAllowDialin.

Sử dụng RADIUS Server an toàn không?

Với nguyên lý làm việc chặt chẽ cùng các bước xác minh khắt khe, Radius Server đảm bảo rằng chỉ những người phù hợp mới có quyền truy cập vào tài nguyên nội bộ. RADIUS Server tra cứu danh tính như Cloud RADIUS của SecureW2, tham chiếu chéo các chứng chỉ với IDP tại thời điểm xác thực – cho phép nhiều tùy chọn thực thi chính sách dựa trên thuộc tính.

Nếu tổ chức của bạn đang nỗ lực để thực hiện mô hình ZTNA, máy chủ RADIUS giúp đạt được mục tiêu này bằng cách cung cấp mức truy cập mạng thích hợp cho mỗi người dùng, dựa trên thông tin xác thực hoặc chứng chỉ của họ. Đặc biệt, RADIUS Server còn cung cấp cho nhóm CNTT khả năng theo dõi thông qua việc ghi nhật ký sự kiện, kiểm tra nhật ký để xem có hoạt động đáng ngờ nào xảy ra và phản ứng nhanh chóng. Như vậy, RADIUS Server thật sự là một phần mở rộng tối ưu cho chiến lược bảo mật mạng của công ty bạn.

Trong thời đại mà an ninh mạng là vấn đề khiến nhiều người đau đầu thì Radius Server vẫn là lựa chọn của nhiều người. Tuy nhiên, sử dụng Radius Server an toàn không? Cho đến hiện tại thì Radius Server vẫn đang làm tốt vai trò của mình, đảm bảo an toàn trong trường hợp cấu hình đúng cách.

Kết luận

Trên đây, LANIT đã chia sẻ đến bạn tất tần tật về Radius là gì? Radius Server là gì? và cách cài đặt và cấu hình Radius Server trên Windows. Với những thông tin trên, LANIT mong rằng nó hữu ích với bạn.

LANIT là đơn vị uy tín hàng đầu chuyên cung cấp dịch vụ máy chủ chuyên nghiệp từ dịch vụ VPS giá rẻ máy chủ vật lý giá rẻ, hosting giá rẻ, tên miền, Email Doanh nghiệp…Nếu doanh nghiệp bạn đang có nhu cầu về máy chủ lưu trữ, liên hệ ngay với LANIT để được hỗ trợ nhanh chóng nhất nhé!