Buffer Overflow là gì?

Buffer Overflow (Tràn bộ đệm) là lỗi lập trình phổ biến xảy ra khi một chương trình ghi dữ liệu nhiều hơn mức cho phép vào bộ đệm làm tràn dung lượng của bộ đệm, dẫn đến việc ghi đè lên các vị trí bộ nhớ liền kề. Đây được xem là lỗi bảo mật nghiêm trọng, có thể khiến cho hệ thống có nguy cơ bị tấn công mạng và các mối đe dọa mạng.

Buffer Overflow Attack là gì?

Buffer Overflow Attack là một dạng tấn công mạng nguy hiểm, khi đó kẻ tấn công sẽ khai thác các lỗ hổng về Buffer Overflow trong hệ thống của bạn để thực hiện các hành động độc hại, xâm nhập hệ thống.

Chúng thường sẽ thay đổi đường dẫn thực thi của ứng dụng, ghi đè lên các thành phần của bộ nhớ nhằm làm hỏng các tệp hiện có hoặc làm lộ dữ liệu. Thao túng bộ nhớ và tạo các giả định sai lầm về thành phần hoặc kích thước của dữ liệu.

Các loại tấn công Buffer Overflow

Sau đây là các loại tấn công Buffer Overflow phổ biến:

Stack-based buffer overflows

Đây là dạng tấn công buffer overflows phổ biến nhất. Stack-based là phần chứa dữ liệu luồng điều khiển quan trọng trong một ứng dụng và nó không được thiết kế để lưu trữ nhiều dữ liệu cùng lúc. Kẻ tấn công sẽ lợi dụng khai thác lỗ hổng buffer overflows dựa trên Stack-based trong các ứng dụng bằng cách chèn các tệp kích hoạt phân bổ bộ nhớ quá mức hoặc gửi một tải trọng chứa mã độc được ẩn, cho phép chúng truy cập vào hệ thống.

Heap-based buffer overflows.

Heap quản lý bộ nhớ động và được quản lý thủ công. Môt cuộc tấn công dựa trên Heap thường nhắm vào bộ nhớ được phân bổ động trên heap. Kẻ tấn công sẽ khai thác lỗ hổng trong quá trình phân bổ và hủy phân bổ bộ nhớ để ghi đè siêu dữ liệu heap dẫn đến hỏng cấu trúc dữ liệu, có thể dẫn đến thực thi mã tùy ý hoặc các hoạt động độc hại khác tùy thuộc vào mục tiêu của kẻ tấn công.

Integer Overflow

Trong một cuộc tấn công Integer Overflow sẽ khai thác phạm vi hạn chế của các kiểu dữ liệu số nguyên để gây ra các hành vi không mong muốn hoặc buffer overflows. Bằng cách cung cấp đầu vào vượt quá giá trị tối đa, kẻ tấn công có thể thao túng các phép tính và gây buffer overflows.

Format string attack

Tấn công Format string xảy ra khi một ứng dụng hoặc chương trình sử dụng xử lý dữ liệu đầu vào dạng lệnh hoặc không xác thực dữ liệu đầu vào hiệu quả. Kẻ tấn công sẽ lợi dụng điều này để tấn công thực thi mã, đọc dữ liệu hoặc gây ra các lỗi phân đoạn trong ứng dụng. Nó sẽ kích hoạt các hành động mới đe dọa đến tính bảo mật và ổn định của hệ thống.

Cách thức hoạt động của Buffer Overflow Attacks

Bộ đệm là thành phần quan trọng, lưu trữ tạm thời dữ liệu, khi một chương trình đặt nhiều dữ liệu hơn mức cho phép để lưu trữ, dữ liệu dư thừa sẽ bị tràn. Điều này khiến cho một phần dữ liệu sẽ tràn sang các bộ đệm bổ sung, có thể làm hỏng hoặc ghi đè dữ liệu mà chúng chứa.

Một cuộc tấn công Buffer Overflow, kẻ tấn công sẽ thiết kế dữ liệu bổ sung cụ thể nhằm mục đích xấu, nó thường chứa các hướng dẫn cụ thể cho các hành động mà chúng có ý định thực hiện. Quy trình thường sẽ diễn ra như sau:

- Kẻ tấn công sẽ truyền dữ liệu đầu vào được thiết kế chi tiết vào chương trình (mã tùy ý)

- Chương trình cố gắng lưu dữ liệu được nhập vào bộ đệm không đủ lớn

- Dữ liệu thừa được sao chép vào bộ nhớ liền kề, ghi đè lên dữ liệu hiện có

- Dữ liệu gốc chưa trong bộ đệm chứa một con trỏ trả về. Đây là địa chỉ nơi quy trình tiếp tục

- Kẻ tấn công có thể thay đổi các thông số để chuyển hướng sự chú ý đến một địa chỉ khác. Thông thường sẽ là các giá trị phản ảnh vị trí của phần mềm khai thác.

- Sự thay đổi này sẽ thay đổi đường dẫn thực thi của quy trình và chuyển quyền kiểm soát sang mã độc của kẻ tấn công.

Ngôn ngữ lập trình nào dễ bị tấn công Buffer Overflow?

C và C++ là hai ngôn ngữ dễ bị tấn công Buffer Overflow nhất vì hai ngôn ngữ này không có biện pháp bảo vệ tích hợp chống ghi đè hoặc truy cập dữ liệu trong bộ nhớ. Windows, Mac OSX và Linux đều chứa mã được viết bằng ngôn ngữ C và C++. Các ngôn ngữ hiện đại như Java, PERL, JavaScript và C# sử dụng cơ chế an toàn tích hợp giúp giảm khả năng xảy ra lỗ hổng Buffer Overflow.

Tác động của một cuộc tấn công Buffer Overflow

Các cuộc tấn công Buffer Overflow thường gây ra những hậu quả nghiêm trọng như sau:

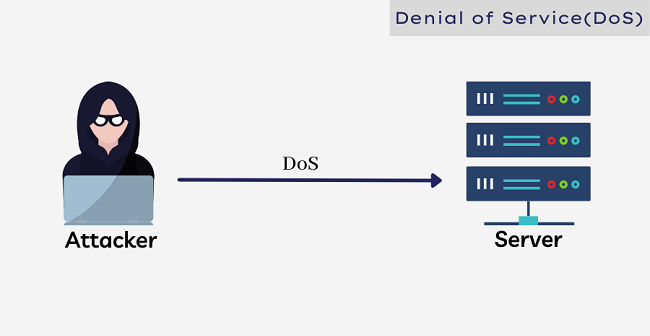

Tấn công từ chối dịch vụ (DoS)

Các cuộc tấn công Buffer Overflow có thể dẫn đến một cuộc tấn công từ chối dịch vụ DoS. Bằng cách khiến cho chương trình bị sập hoặc tiêu hao tài nguyên quá mức, khiến cho hệ thống/dịch vụ không khả dụng với người dùng hợp lệ. Điều này sẽ làm gián đoạn hoạt động, gây ra các tổn thất về tài chính và danh tiếng cho doanh nghiệp.

Thực thi mã tùy ý từ xa:

Một trong những mối đe dọa chính của cuộc tấn công Buffer Overflow đó là khả năng thực thi mã tùy ý từ xa trên hệ thống của bạn. Bằng cách khai thác lỗ hổng trong dịch vụ mạng/ứng dụng hoặc đưa mã độc vào bộ nhớ của chương trình để kiểm soát luồng thực thi của chương trình. Từ đó, cho phép chúng chạy các lệnh trái phép, cài đặt phần mềm độc hại hoặc thực hiện các hành động xâm phạm khác.

Làm hỏng dữ liệu

Mã độc ghi đè lên bộ nhớ liền kề có thể làm hỏng cấu trúc dữ liệu quan trọng, sửa đổi luồng chương trình, đưa ra các lệnh không hợp lệ, có khả năng dẫn đến mất dữ liệu quan trọng vĩnh viễn. Điều này có thể gây ra nhiều lỗi hoặc sự cố hơn khi hệ thống không thể xử lý đúng cách.

Tăng cường quyền kiểm soát

Lỗ hổng Buffer Overflow có thể dẫn đến các cuộc tấn công về quyền kiểm soát hệ thống. Bằng cách thao túng ngăn xếp hoặc ghi đè các biến quan trọng, kẻ tấn công có thể bỏ qua các biện pháp kiểm soát truy cập và giành được quyền truy cập cao hơn vào hệ thống. Điều này cho phép chúng truy cập vào các tài nguyên và thông tin nhạy cảm trên máy chủ, thực hiện các thay đổi cấu hình hệ thống, hành động riêng cho người dùng có đặc quyền.

Lộ thông tin nhạy cảm

Lỗ hổng Buffer Overflow có thể làm lộ thông tin nhạy cảm được lưu trữ trong bộ nhớ. Kẻ tấn công có thể ghi đè lên các biến hoặc cấu trúc dữ liệu, lấy được các dữ liệu bí mật như mật khẩu, khóa mã hóa hoặc thông tin cá nhân. Chúng sẽ sử dụng những dữ liệu nhạy cảm này để đánh cắp danh tính, gian lận hoặc thực hiện các cuộc tấn công khác vào các cá nhân hoặc tổ chức bị ảnh hưởng.

Cách giảm thiểu và ngăn chặn tấn công Buffer Overflow

Lỗ hổng Buffer Overflow có thể được ngăn chặn bằng cách:

Xác thực đầu vào

Lỗ hổng Buffer Overflow xảy ra khi một chương trình đưa ra giả định về đầu vào do người dùng cấp mà không xác thực các giả định này. Việc kiểm tra kích thước và định dạng dữ liệu đầu vào trước khi sao chép vào bộ đệm để đảm bảo rằng dữ liệu không vượt quá dung lượng của bộ đệm.

Sử dụng các hàm an toàn

Thay vì sử dụng các hàm dễ tấn công như gets, scanf và strcpy trong C hoặc C++. Bạn hãy sử dụng các hàm an toàn hơn như strncpy, để ít bị tấn công Buffer Overflow hơn. Ngoài ra, có thể sử dụng các ngôn ngữ lập trình hiện đại để áp dụng các biện pháp an toàn tích hợp như Java hoặc Python.

Bật tính năng bảo mật của trình biên dịch

Bạn nên bật các tính năng bảo vệ do trình biên dịch hiện đại cung cấp như stack canaries, Address Space Layout Randomization (ASLR) và Data Execution Prevention (DEP). Các cơ chế này giúp giảm nguy cơ tấn công Buffer Overflow.

Ngăn chặn khai thác lỗ hổng:

Sử dụng các biện pháp bảo mật như tường lửa ứng dụng web (WAF), giải pháp bảo vệ ứng dụng web và API (WAAP) giúp xác định và ngăn chặn khai thác lỗ hổng Buffer Overflow. Giảm nguy cơ mà các cuộc tấn công Buffer Overflow gây ra cho hệ thống của bạn.

Kết luận

Trên đây, LANIT đã chia sẻ chi tiết về Buffer Overflow và Buffer Overflow Attack – dạng tấn công vào lỗ hổng Buffer Overflow để gây ra các mối đe dọa mạng nguy hiểm. Tổ chức cần thực hiện các giải pháp phòng ngừa hợp lý để giảm thiểu nguy cơ từ các lỗ hổng Buffer Overflow mà LANIT chia sẻ trên.

Ngoài ra, nếu bạn cần hỗ trợ thêm khi thuê Server giá rẻ hoặc thuê máy chủ ảo, liên hệ ngay LANIT để được tư vấn chi tiết nhất nhé!