Lỗi VMWare Esxi (NVD-CVE-2025-22224)

Lỗ hổng bảo mật NVD-CVE-2025-22224 ảnh hưởng đến VMware ESXi và Workstation. Đây là một lỗi thuộc nhóm TOCTOU (Time-of-Check Time-of-Use), tức là lỗi điều kiện tranh chấp (race condition). Lỗi này khiến hệ thống có thể ghi dữ liệu vượt quá phạm vi bộ nhớ, tạo cơ hội cho kẻ tấn công. Nếu kẻ tấn công có quyền quản trị trên máy ảo, chúng có thể thực thi mã độc trên máy chủ thông qua tiến trình VMX máy ảo.

>>> Xem thêm: VMware ESXi là gì? Tính Năng & Lợi ích của VMware ESXi Server

Mức độ ảnh hưởng của lỗi bảo mật VMWare Esxi

Mức độ nghiêm trọng: Lỗ hổng NVD-CVE-2025-22224 được đánh giá 9.3 (CRITICAL) theo thang điểm CVSS 3.1, cho thấy đây là một rủi ro bảo mật rất nghiêm trọng.

Phạm vi tấn công: Kẻ tấn công cần có quyền truy cập cục bộ vào hệ thống nhưng không cần sự tương tác từ người dùng. Từ đó giúp việc khai thác trở nên dễ dàng hơn nếu hệ thống không được bảo vệ chặt chẽ.

Ảnh hưởng: Lỗ hổng này có thể mở rộng phạm vi tấn công, gây tổn hại nghiêm trọng đến bảo mật, tính toàn vẹn và khả dụng của hệ thống. Kẻ tấn công thừa cơ thực hiện các hành vi nguy hiểm như sửa đổi dữ liệu, chiếm quyền điều khiển hệ thống hoặc làm gián đoạn dịch vụ.

Các sản phẩm bị ảnh hưởng:

- VMware ESXi (bao gồm các phiên bản 7.0 và các bản cập nhật liên quan).

- VMware Workstation, một trong những nền tảng ảo hóa phổ biến trên máy tính cá nhân.

Biện pháp khắc phục:

- Cập nhật ngay lập tức: VMware đã phát hành các bản vá lỗi để khắc phục lỗ hổng, người dùng nên nâng cấp phiên bản mới nhất càng sớm càng tốt.

- Biện pháp giảm thiểu: Nếu chưa thể cập nhật, có thể giảm rủi ro bằng cách hạn chế quyền truy cập cục bộ cho những tài khoản không cần thiết. Đồng thời tăng cường bảo mật cho môi trường ảo hóa.

Tìm hiểu thêm thông tin về mã lỗi tại: CVE-2025-22224 Detail

Yêu cầu và thông số kỹ thuật cần thiết

Để tiến hành vá lỗi, anh em cần chú ý:

- Thông tin đăng nhập tài khoản khách hàng VMware để truy cập qua cổng Broadcom.

- Dung lượng lưu trữ khả dụng trên kho dữ liệu ESXi, đảm bảo tương thích với hệ thống.

- Tài khoản SSH có quyền root để truy cập vào máy chủ ESXi mục tiêu.

- Bản sao lưu đã được xác minh của cấu hình ESXi và các máy ảo, đảm bảo khả năng khôi phục khi cần thiết.

- Lịch bảo trì được lên kế hoạch trước, dự trù thời gian hệ thống có thể tạm dừng hoạt động.

Thông số kỹ thuật:

- Thời gian vá lỗi: 30-45 phút

- Yêu cầu khởi động lại hệ thống: Có

- Quyền hạn yêu cầu: Quyền truy cập root

- Tác động: Hệ thống sẽ tạm ngừng hoạt động trong quá trình nâng cấp và cần khởi động lại.

Hướng dẫn vá lỗi bảo mật VMWare Esxi

Trong bài viết này, LANIT sẽ hướng dẫn vá lỗi hỏng với VMWare Esxi version 7.

Link File bản vá LANIT để bên dưới, anh em tải về và upload lên datastore nhé!

Tóm tắt hướng dẫn vá lỗi bảo mật VMWare Esxi:

- Bước 1: Lấy đường dẫn đến file với UUID

- Bước 2: Lấy thông tin tên profile của File Patch

- Bước 3: Đưa Esxi host vào chế độ MaintenanceMode

- Bước 4: Cập nhật bản vá

- Bước 5: Thoát MaintenanceMode và khởi động lại Host

Bước 1: Lấy đường dẫn đến file với UUID

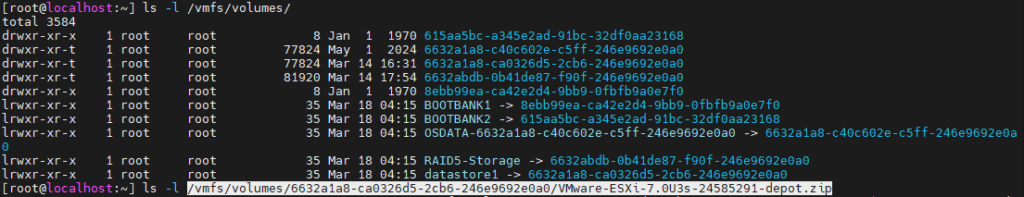

SSH truy cập Esxi host bằng user root, lấy thông tin UUID của datastore bằng lệnh:

ls -l /vmfs/volumes/

Anh em cần lấy được đường dẫn đến file với UUID vừa lấy được:

/vmfs/volumes/6632a1a8-ca0326d5-2cb6-246e9692e0a0/VMware-ESXi-7.0U3s-24585291-depot.zip

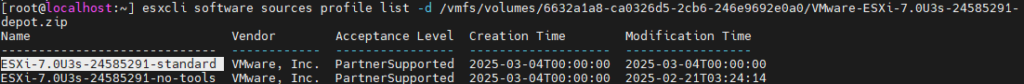

Bước 2: Lấy thông tin tên các profile của File Patch

Anh em sử dụng lệnh sau:

esxcli software sources profile list -d [profile_name] -d /vmfs/volumes/[datastore_UUID]/[full_image_name].zip

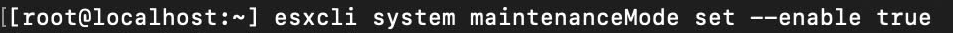

Bước 3: Đưa Esxi Host vào chế độ MaintenanceMode

Đảm bảo các VM đã được shutdown/suspend. Sau đó thi triển lệnh sau:

esxcli system maintenanceMode set --enable true

Trong trường hợp các task vẫn chưa thực thi xong hoặc stuck sẽ không enable được. Anh em cần kiểm tra lại các task. Ở đây LANIT sẽ restart 2 service hostd và vpxa rồi thử lại.

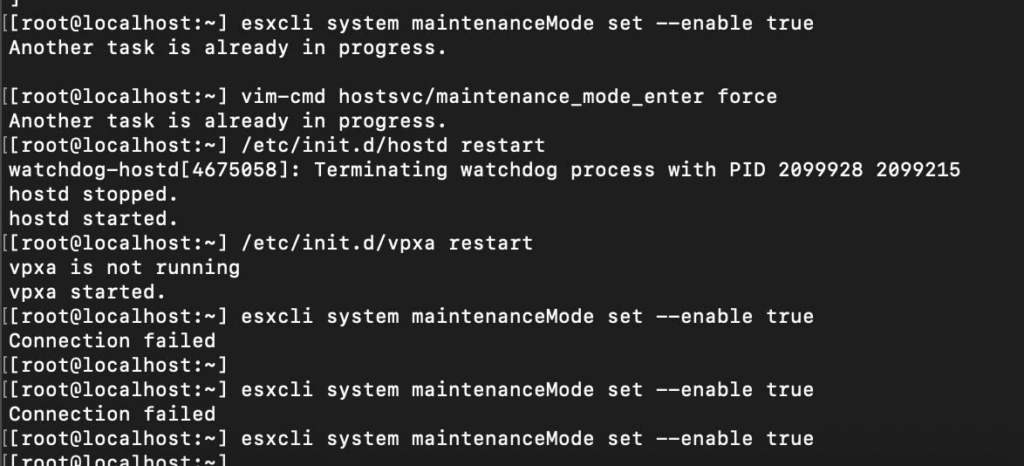

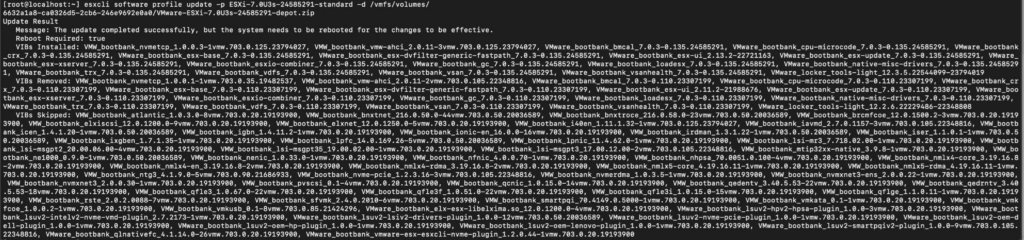

Bước 4: Cập nhật bản vá

Để bắt đầu cập nhật bản vá, anh em dùng lệnh sau:

[root@localhost:~] esxcli software profile update -p [profile_name] -d /vmfs/volumes/[datastore_UUID]/[full_image_name].zip

Bước 5: Thoát chế độ MaintenanceMode và khởi động lại Host

Dùng lệnh dưới đây:

esxcli system maintenanceMode set --enable false

reboot

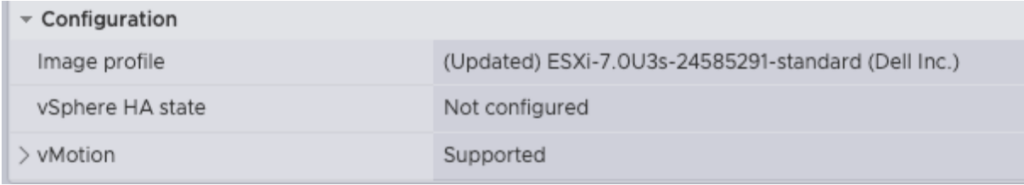

Sau khi hoàn tất, bán vá Esxi-7 .0U3s-24585291-standard đã được áp dụng thành công.

Đây là file bản vá để anh em tải về và up lên datastore: PatchEsxi

Chú ý trong quá trình vá lỗi bảo mật

Để đảm bảo quá trình vá lỗi bảo mật cho VMware ESXi diễn ra suôn sẻ, an toàn và không gây gián đoạn hệ thống, anh em cần lưu ý các điểm sau:

- Kiểm tra thông tin về bản vá trước khi thực hiện: Đảm bảo tính tương thích với phiên bản ESXi đang sử dụng.

- Sao lưu dữ liệu: Backup cấu hình ESXi và máy ảo để tránh mất dữ liệu khi có sự cố.

- Lên kế hoạch bảo trì: Thông báo trước cho các bên liên quan, chọn thời gian phù hợp để tránh gián đoạn.

- Kiểm tra tài nguyên: Đảm bảo kho dữ liệu đủ dung lượng, CPU và RAM không quá tải.

- Xác minh quyền truy cập & mạng: Kiểm tra tài khoản quản trị và kết nối với vCenter.

Lời kết

Với những chia sẻ trên, hy vọng anh em kỹ thuật nắm được hướng dẫn vá lỗi bảo mật VMWare Esxi. Nếu còn câu hỏi nào cần giải đáp hãy liên hệ LANIT để được hỗ trợ nhanh nhất nhé!

LANIT – Nhà cung cấp dịch vụ lưu trữ với công nghệ KVM, VMWare hàng đầu!