Home » Access Control List ACL là gì? Vai trò và ý nghĩa của Access Control List

Access Control List ACL là gì? Vai trò và ý nghĩa của Access Control List

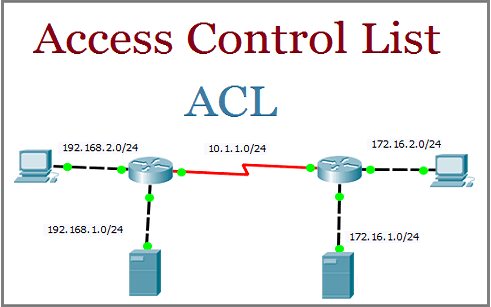

Access Control List (ACL) là một công cụ quan trọng trong bảo mật mạng, được sử dụng để kiểm soát truy cập vào các tài nguyên mạng. Với vai trò quan trọng trong việc bảo vệ tài nguyên mạng khỏi các mối đe dọa bên ngoài, ACL đã trở thành một phần không thể thiếu trong hệ thống mạng của các doanh nghiệp và tổ chức. Bài viết này sẽ giới thiệu về khái niệm, vai trò và ý nghĩa của công cụ này trong bảo mật mạng.

1. Access Control List là gì?

Access Control List (viết tắt là ACL) là công cụ kiểm soát quyền truy cập vào tài nguyên trong hệ thống máy tính. Được dùng để giới hạn quyền truy cập vào các tập tin, thư mục, bộ nhớ, thiết bị hoặc các tài nguyên khác trên hệ thống.

Một ACL sẽ liệt kê các quyền truy cập được cấp cho các người dùng hoặc nhóm người dùng cụ thể, bao gồm các quyền đọc, ghi và thực thi. Nó có thể được áp dụng cho nhiều loại tài nguyên trên hệ thống, bao gồm cả tài khoản người dùng, tập tin, thư mục, ổ đĩa, máy in, ứng dụng và dịch vụ.

ACL được dùng để cải thiện bảo mật và quản lý quyền truy cập trong hệ thống máy tính, đặc biệt là trong các môi trường đòi hỏi mức độ bảo mật cao như trong các tổ chức, doanh nghiệp, hoặc các tổ chức chính phủ.

Đọc thêm: Bảo Mật VPS | Nguyên Nhân và Giải Pháp Bảo Mật An Toàn Nhất

2. Vai trò của Access Control List trong bảo mật mạng

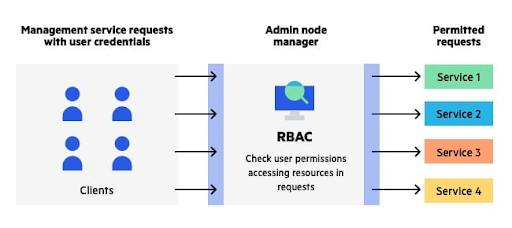

ACL là một phương tiện quan trọng trong bảo mật mạng vì nó cho phép quản lý và kiểm soát quyền truy cập vào các tài nguyên trên mạng. Các tài nguyên này bao gồm máy chủ, thiết bị mạng, cơ sở dữ liệu, tệp tin và ứng dụng.

Với ACL, người quản trị mạng có thể chỉ định những người dùng, máy tính hoặc nhóm người dùng cụ thể nào có quyền truy cập vào các tài nguyên này. Điều này giúp giữ cho thông tin quan trọng và dữ liệu của công ty được bảo vệ chặt chẽ, tránh bị truy cập bởi những người không được phép.

Thêm vào đó, ACL còn giúp ngăn chặn các cuộc tấn công mạng từ bên ngoài. Nếu các hacker có thể xâm nhập vào mạng của bạn, các ACL có thể ngăn chặn chúng truy cập vào các tài nguyên quan trọng và đặt mã độc hoặc tấn công mạng khác trên hệ thống của bạn.

3. Phân loại hệ thống ACL

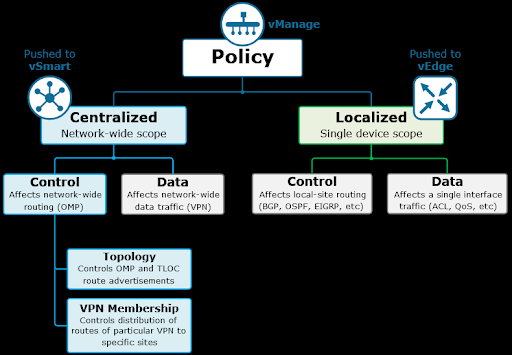

Có hai loại hệ thống ACL chính: hệ thống ACL tập trung và hệ thống ACL phân tán.

Hệ thống ACL tập trung

Hệ thống ACL tập trung được quản lý trên một trung tâm duy nhất. Quản trị viên có thể xác định quyền truy cập của từng người dùng hoặc nhóm người dùng cho toàn bộ hệ thống mạng. Nhược điểm của hệ thống ACL tập trung là khi hệ thống bị lỗi hoặc chết máy, toàn bộ quyền truy cập của người dùng sẽ bị mất.

Hệ thống ACL phân tán

Hệ thống ACL phân tán được quản lý tại các thiết bị mạng và máy chủ khác nhau trên mạng. Quản trị viên có thể xác định các quyền truy cập của từng người dùng hoặc nhóm người dùng cho từng thiết bị và tài nguyên trên mạng. Hệ thống ACL phân tán cung cấp sự linh hoạt cho quản trị viên trong việc quản lý quyền truy cập nhưng đòi hỏi quản trị viên phải quản lý và theo dõi nhiều hơn.

Ngoài ra, hệ thống ACL còn được phân loại theo loại tài nguyên mà nó quản lý, ví dụ như ACL cho phép quản lý quyền truy cập vào các tệp tin, thư mục, ổ đĩa, cơ sở dữ liệu, máy chủ, thiết bị mạng và ứng dụng khác trên hệ thống.

4. Nguyên lý hoạt động của ACL

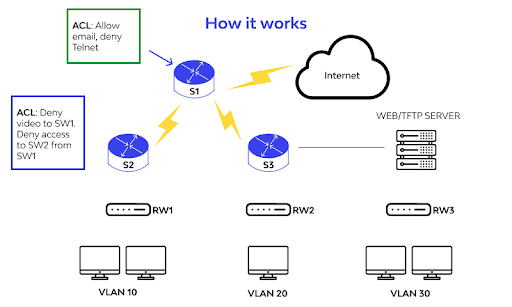

Nguyên lý hoạt động của Access Control List (ACL) được thực hiện thông qua các bước sau:

- Người dùng yêu cầu truy cập tài nguyên trên mạng. Yêu cầu này sẽ được chuyển đến hệ thống máy chủ.

- Hệ thống máy chủ sẽ kiểm tra yêu cầu truy cập và so sánh nó với các quy tắc trong danh sách ACL tương ứng với tài nguyên được yêu cầu.

- Nếu yêu cầu truy cập khớp với một quy tắc trong danh sách ACL, hệ thống sẽ thực hiện hành động được quy định trong quy tắc đó. Ví dụ, nếu quy tắc cho phép truy cập vào tài nguyên đó, yêu cầu truy cập sẽ được chấp nhận và người dùng sẽ có quyền truy cập vào tài nguyên đó. Nếu quy tắc từ chối truy cập, yêu cầu truy cập sẽ bị từ chối.

- Nếu yêu cầu truy cập không khớp với bất kỳ quy tắc nào trong danh sách ACL, hệ thống sẽ áp dụng mặc định một quy tắc, ví dụ như từ chối truy cập.

- Sau khi yêu cầu truy cập được xử lý, hệ thống máy chủ sẽ phản hồi kết quả truy cập cho người dùng.

5. Đặc điểm của ACL

Các đặc điểm chính của ACL bao gồm:

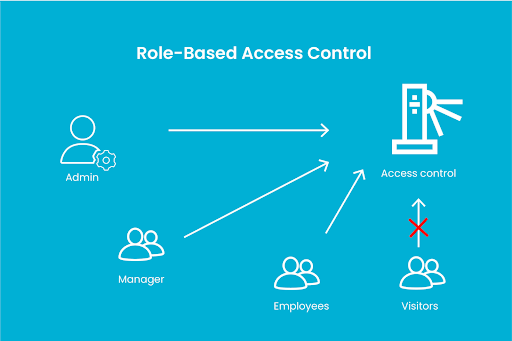

- Kiểm soát quyền truy cập: ACL cho phép quản trị viên kiểm soát quyền truy cập của người dùng đến các tài nguyên trên mạng. Quản trị viên có thể chỉ định những người dùng hoặc nhóm người dùng cụ thể nào có quyền truy cập vào các tài nguyên đó và định rõ các quyền truy cập mà họ được phép thực hiện trên tài nguyên đó.

- Điều khiển truy cập dựa trên các tiêu chí: ACL cho phép quản trị viên xác định quyền truy cập dựa trên nhiều tiêu chí, bao gồm địa chỉ IP, người dùng, nhóm người dùng, loại tài nguyên, thời gian và địa điểm truy cập.

- Tính linh hoạt: ACL cung cấp tính linh hoạt cho phép quản trị viên thực hiện nhiều hành động khác nhau khi yêu cầu truy cập tài nguyên khớp với một quy tắc trong danh sách ACL. Các hành động này có thể bao gồm cho phép truy cập, từ chối truy cập hoặc chuyển tiếp yêu cầu đến các quy trình xử lý khác trên mạng.

- Cơ chế bảo mật: ACL giúp bảo vệ tài nguyên mạng tránh bị truy cập trái phép bởi các người dùng không được phép hoặc bởi các hacker. Nó giúp tăng cường bảo mật mạng và đảm bảo rằng các tài nguyên mạng quan trọng được bảo vệ chặt chẽ.

6. Cách triển khai ACL

Có một số cách để triển khai Access Control List (ACL) trong bảo mật mạng, bao gồm:

- Triển khai ACL trên thiết bị mạng: Một số thiết bị mạng như router, switch, firewall hỗ trợ triển khai ACL trực tiếp trên chúng. Điều này cho phép quản trị viên thiết lập các quy tắc kiểm soát truy cập cho các thiết bị mạng này.

- Triển khai ACL trên server: Nếu mạng có một server, quản trị viên có thể triển khai ACL trên server để kiểm soát truy cập đến các tài nguyên trên server.

- Triển khai ACL trên ứng dụng web: Đối với các ứng dụng web, quản trị viên có thể triển khai ACL trên ứng dụng để kiểm soát truy cập đến các trang web, tài nguyên và chức năng trên ứng dụng.

- Triển khai ACL trên một thiết bị trung gian: Một số thiết bị trung gian như Proxy Server, Load Balancer hoặc IPS có thể được sử dụng để triển khai ACL. Điều này cho phép quản trị viên kiểm soát truy cập đến các tài nguyên trên mạng một cách hiệu quả hơn.

7. Ưu và nhược điểm của ACL

Ưu điểm

- Kiểm soát truy cập: ACLs cho phép quản trị viên kiểm soát truy cập vào tài nguyên mạng bằng cách cho phép hoặc từ chối các gói tin truy cập dựa trên các quy tắc được thiết lập.

- Tăng tính bảo mật: ACLs giúp tăng tính bảo mật cho hệ thống mạng bằng cách hạn chế truy cập của người dùng không được ủy quyền và bảo vệ tài nguyên mạng quan trọng khỏi các mối đe dọa bên ngoài.

- Hiệu quả và linh hoạt: ACLs có thể triển khai trên nhiều loại thiết bị mạng, bao gồm router, switch, firewall, server hoặc các thiết bị trung gian khác. Ngoài ra, các quy tắc ACL có thể được thay đổi và cập nhật theo nhu cầu của tổ chức.

- Tăng tính khả dụng: ACLs giúp tăng tính khả dụng của hệ thống mạng bằng cách ngăn chặn các cuộc tấn công mạng và giúp giữ cho hệ thống hoạt động tốt hơn.

Nhược điểm

- Phức tạp: ACLs có thể khá phức tạp và cần phải được cấu hình và quản lý một cách chính xác để đảm bảo tính bảo mật và hiệu quả.

- Sai sót trong cấu hình: Nếu quản trị viên cấu hình ACL sai, có thể gây ra sự cố bảo mật hoặc ảnh hưởng đến tính khả dụng của hệ thống mạng.

- Độ trễ: ACLs có thể gây ra độ trễ trong việc truy cập tài nguyên mạng, đặc biệt là khi có nhiều quy tắc ACL cần được áp dụng.

- Khó khăn trong việc quản lý: Khi hệ thống mạng phát triển và phức tạp hơn, việc quản lý các quy tắc ACL cũng trở nên khó khăn hơn.

8. Kết luận

ACL là một công cụ quan trọng trong bảo mật mạng và được sử dụng rộng rãi trên nhiều loại thiết bị mạng, nhưng cần được quản lý và thực hiện một cách cẩn thận để đảm bảo tính bảo mật và hiệu quả của hệ thống mạng.

Trên đây là tất cả những thông tin mà LANIT muốn chia sẻ đến bạn đọc. Hy vọng những chia sẻ này hữu ích với anh chị.

Anh chị đang có nhu cầu sử dụng dịch vụ thuê server giá rẻ, VPS giá rẻ chạy những chương trình, ứng dụng cần sử dụng máy chủ hoạt động liên tục 24/24h hãy liên hệ LANIT để nhận tư vấn, báo giá tốt nhất!

Cảm ơn anh chị đã quan tâm và đón đọc!