Wannacry Ransomware là gì?

“Ooops, your important files are encrypted.”

WannaCry là gì?

WannaCry – loại virus mà tội phạm mạng sẽ mã hóa các tệp và yêu cầu tiền mặt để giải mã chúng. Nếu bạn nhận được thông báo trên, máy tính của bạn đã bị tấn công bằng WannaCry hoặc một loại phần mềm tương tự.

Ransomware là phần mềm độc hại mã hóa các tệp và yêu cầu thanh toán – một khoản tiền chuộc – để giải mã chúng. Những “hacker” này đã tính phí nạn nhân 300 đô la bitcoin để phát hành tệp của họ. Những người không thanh toán kịp sẽ phải đối mặt với khoản phí gấp đôi cho khóa giải mã. Việc sử dụng tiền điện tử khiến cho WannaCry sự khác biệt của một loại virus tiền điện tử.

Virus WannaCry lây lan như thế nào?

WannaCry lây lan bằng cách sử dụng lỗ hổng Windows được gọi là MS17-010, lỗ hổng mà tin tặc có thể tận dụng bằng cách khai thác EternalBlue. NSA đã phát hiện ra lỗ hổng phần mềm này và thay vì báo cáo cho Microsoft, họ đã phát triển mã để khai thác nó. Mã này sau đó đã bị đánh cắp và xuất bản bởi một nhóm tin tặc bóng tối có tên là The Shadow Brokers.

Microsoft đã biết về EternalBlue và phát hành một bản vá. Những người không áp dụng bản vá vẫn dễ bị tấn công bởi EternalBlue.

WannaCry nhắm mục tiêu các mạng sử dụng SMBv1 – một giao thức chia sẻ tệp cho phép PC giao tiếp với máy in và các thiết bị khác được kết nối với cùng một mạng. WannaCry hoạt động giống như một phần mềm máy tính độc hại, nó có thể lây lan qua các mạng.

Sau khi được cài đặt trên một máy, WannaCry có thể quét mạng để tìm các thiết bị dễ bị tấn công hơn. Xâm nhập bằng cách khai thác EternalBlue và sử dụng một công cụ cửa sau là DoublePulsar để tự cài đặt và thực thi. Do đó, nó có thể tự lan truyền mà không cần sự tương tác của con người và không yêu cầu tệp máy chủ hoặc chương trình, phân loại nó là sâu chứ không phải virus.

Tấn công ransomware WannaCry là gì?

Tấn công ransomware WannaCry là một đại dịch toàn cầu diễn ra vào tháng 5 năm 2017. Cuộc tấn công ransomware này lây lan qua các máy tính chạy Microsoft Windows. Các tệp của người dùng đã bị giữ làm con tin và một khoản tiền chuộc Bitcoin đã được yêu cầu để trả lại.

Nếu không phải vì việc tiếp tục sử dụng các hệ thống máy tính lỗi thời và giáo dục kém xung quanh nhu cầu cập nhật phần mềm, thiệt hại do cuộc tấn công này gây ra có thể tránh được.

Tổ chức nào đã bị nhắm đến trong cuộc tấn công WannaCry

Mặc dù WannaCry không nhắm mục tiêu cụ thể nhưng nó đã nhanh chóng lan rộng đến 150 quốc gia, với hầu hết các sự cố xảy ra ở Nga, Trung Quốc, Ukraine, Đài Loan, Ấn Độ và Brazil. Nhiều cá nhân và tổ chức khác nhau đã bị tấn công, bao gồm:

- Công ty: FedEx, Honda, Hitachi, Telefonica, O2, Renault

- Các trường đại học: Đại học Công nghệ Điện tử Quế Lâm, Đại học Công nghệ Hàng không Vũ trụ Quế Lâm, Đại học Hàng hải Đại Liên, Cao đẳng Cambrian, Đại học Aristotle Thessaloniki, Đại học Montreal

- Công ty vận tải: Deutsche Bahn, LATAM Airlines Group, Đường sắt Nga

- Các cơ quan chính phủ: Cảnh sát Andhra Pradesh, văn phòng công an Trung Quốc, Instituto Nacional de Salud (Colombia), Dịch vụ Y tế Quốc gia (Anh), NHS Scotland, Tòa án Tư pháp Sao Paulo, chính quyền một số bang của Ấn Độ (Gujarat, Kerala, Maharashtra, Tây Bengal )

Cách phòng chống WannaCry và các chủng ransomware tương tự

Các chuyên gia đã khuyến nghị những phương pháp phòng tránh WannaCry như sau:

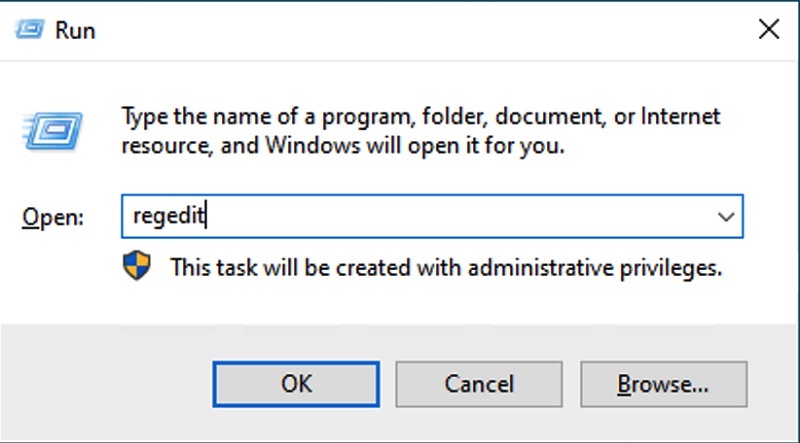

Luôn cập nhật phần mềm của bạn

Mặc dù Microsoft đã vá lỗ hổng EternalBlue nhưng hàng triệu người đã không áp dụng bản cập nhật. Nếu họ cập nhật, WannaCry sẽ không thể lây nhiễm cho họ. Vì vậy, việc cập nhật tất cả phần mềm của bạn là vô cùng quan trọng.

Tránh mở email từ những người gửi không xác định

Có rất nhiều trò gian lận ngoài kia và email vẫn là phương thức gửi phổ biến nhất đối với tội phạm mạng. Bạn nên cảnh giác với email từ những người gửi không xác định và bạn đặc biệt nên tránh nhấp vào bất kỳ liên kết nào hoặc tải xuống bất kỳ tệp đính kèm nào trừ khi bạn chắc chắn 100% rằng chúng là thật.

Coi chừng các trang web bị nhiễm

Quảng cáo độc hại, ẩn quảng cáo bị nhiễm trong cửa sổ bật lên hoặc biểu ngữ, đang nằm chờ trên nhiều trang web. Đảm bảo xác minh rằng trang web an toàn trước khi bạn sử dụng, đặc biệt là đối với bất kỳ hình thức mua sắm hoặc phát trực tuyến nào.

Thường xuyên sao lưu tất cả dữ liệu quan trọng

Nếu bạn đã sao lưu tất cả các tệp của mình, phần mềm tống tiền sẽ mất sức mạnh: bạn chỉ cần xóa phần mềm độc hại và sau đó khôi phục hệ thống của mình về phiên bản cũ hơn mà không bị lây nhiễm. Bạn nên thường xuyên sao lưu tất cả các tài liệu và tệp quan trọng của mình để luôn có phiên bản sạch của chúng mà bạn có thể sử dụng nếu chúng được mã hóa. Tốt nhất là lưu dữ liệu của bạn trên cả đám mây và lưu trữ vật lý, đề phòng.

Kết luận

Trên đây LANIT đã giải đáp rất chi tiết Wannacry Ransomware là gì và những thiệt hại mà Wannacry Ransomware gây ra thật khủng khiếp mặc dù những bên liên quan đã cố gắng ngăn chặn. Hy vọng bài viết mang lại những thông tin hữu ích cho bạn về WannaCry.

Chúc bạn thành công!