DNS Flood là gì?

DNS Flood là một dạng tấn công từ chối dịch vụ (DDoS) nhắm vào hệ thống máy chủ DNS. Trong một cuộc tấn công DNS Flood, kẻ tấn công gửi một lượng lớn các yêu cầu truy vấn DNS giả mạo hoặc hợp lệ đến máy chủ DNS với tốc độ cực nhanh. Mục tiêu là làm quá tải máy chủ, khiến nó không thể xử lý kịp các truy vấn thông thường.

DNS Flood hoạt động như thế nào?

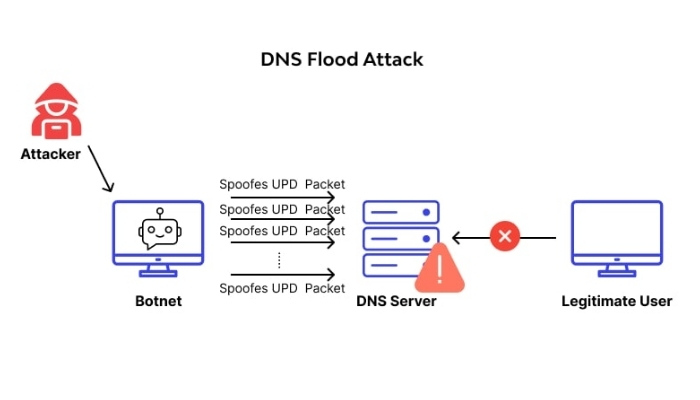

Bước 1: Kẻ tấn công gửi hàng loạt truy vấn DNS với tần suất cực lớn đến máy chủ DNS mục tiêu. Những truy vấn này thường được tạo ra với tốc độ cao để làm quá tải hệ thống, gây cạn kiệt tài nguyên của máy chủ DNS.

Bước 2: Máy chủ DNS bắt đầu bị quá tải vì phải xử lý lượng truy vấn khổng lồ. Dẫn đến tình trạng chậm trễ hoặc máy chủ không thể phản hồi kịp các yêu cầu hợp lệ khác. Lúc này, máy chủ DNS tiêu tốn nhiều tài nguyên để kiểm tra và xử lý từng truy vấn.

Bước 3: Người dùng hợp pháp gặp khó khăn khi truy cập vào website vì máy chủ DNS không thể phân giải tên miền. Kết quả là dịch vụ trực tuyến bị gián đoạn, ảnh hưởng đến trải nghiệm của người dùng.

Các cuộc tấn công DNS Flood thường tận dụng các kỹ thuật như sử dụng botnet – một mạng lưới máy tính bị nhiễm mã độc, để gửi hàng loạt truy vấn từ nhiều nguồn khác nhau, gây khó khăn cho việc chặn tấn công. Ngoài ra, kẻ tấn công còn sử dụng IP giả mạo để che giấu danh tính, khiến việc phân biệt các truy vấn hợp lệ và truy vấn độc hại trở nên phức tạp.

Dấu hiệu nhận biết khi bị tấn công DNS Flood là gì?

Dưới đây là những dấu hiệu nhận biết thường gặp khi một máy chủ bị tấn công DNS Flood

- Tốc độ truy cập giảm, người dùng gặp khó khăn hoặc chậm trễ khi truy cập website.

- Máy chủ DNS quá tải như CPU, bộ nhớ, và băng thông của máy chủ tăng đột biến, gây chậm trễ hoặc không phản hồi.

- Số lượng truy vấn tăng bất thường và xuất hiện nhiều truy vấn từ các IP lạ hoặc từ nhiều nguồn khác nhau.

- Website hoặc dịch vụ trực tuyến không ổn định hoặc ngừng hoạt động.

- Lưu lượng đến máy chủ DNS tăng cao một cách đột ngột bao gồm các truy vấn từ các nguồn không xác định, với tần suất cực lớn.

Hậu quả nghiêm trọng của DNS Flood mang lại

Dưới đây là những ảnh hưởng phổ biến nhất của một cuộc tấn công DNS Flood:

| Hậu quả | Mô tả |

| Ngừng hoạt động website | Các website sử dụng máy chủ DNS bị tấn công trở nên không thể truy cập. Người dùng sẽ gặp phải thông báo lỗi hoặc trang trống. |

| Thời gian tải chậm | Một lượng lớn các yêu cầu giả mạo làm quá tải máy chủ, khiến việc xử lý các yêu cầu hợp lệ bị chậm lại và dẫn đến website tải chậm. |

| Gián đoạn dịch vụ trực tuyến | Gây gián đoạn các dịch vụ trực tuyến (email, ngân hàng trực tuyến) phụ thuộc vào máy chủ DNS bị tấn công. |

| Mất năng suất và doanh thu | Việc ngừng hoạt động của website và thời gian tải chậm có thể dẫn đến mất năng suất và doanh thu cho doanh nghiệp. |

| Tổn hại uy tín | Các cuộc tấn công có thể làm tổn hại đến uy tín của công ty, ảnh hưởng đến lòng tin và sự tin cậy của khách hàng. |

Nếu một tổ chức chỉ dựa vào một hoặc một vài máy chủ DNS để phân giải tên miền, thì một cuộc tấn công DNS Flood có thể làm sập những máy chủ này, khiến website không thể truy cập và dẫn đến thiệt hại tài chính tiềm tàng. Ví dụ nổi tiếng nhất về loại tấn công này là cuộc tấn công nhằm vào Dyn vào năm 2016, gây gián đoạn hoạt động của nhiều trang web lớn bao gồm Netflix, PayPal, và Twitter.

>>> Tham khảo: Preferred DNS Server là gì? So sánh với Alternate DNS server

Cách phòng chống tấn công DNS Flood tốt nhất

Hầu như, các cuộc tấn công DNS Flood rất khó ngăn chặn vì chúng nhắm vào các máy chủ DNS công khai, nhận cả lưu lượng hợp lệ và spam. Tuy nhiên, có một số biện pháp giúp giảm hiệu quả của các cuộc tấn công này:

#1. Dự phòng tài nguyên

Mở rộng băng thông mạng và nâng cấp máy chủ DNS để tăng khả năng xử lý. Khi máy chủ và băng thông được nâng cấp, kẻ tấn công cần phải tạo ra một lượng lưu lượng lớn hơn để làm quá tải hệ thống.

#2. Anycast DNS

Sử dụng một mạng lưới máy chủ DNS phân tán toàn cầu với kỹ thuật Anycast. Mô hình này định tuyến các truy vấn đến máy chủ DNS gần nhất về mặt địa lý, phân tán tải trọng truy vấn trên nhiều máy chủ thay vì tập trung vào một điểm. Nhờ đó, việc làm quá tải toàn bộ hệ thống DNS sẽ trở nên khó khăn hơn cho kẻ tấn công, giảm nguy cơ sập toàn bộ hệ thống.

#3. DNS Caching

Triển khai hệ thống DNS caching để lưu trữ các bản ghi DNS được truy cập thường xuyên trên nhiều máy chủ. Khi truy vấn trúng vào bộ nhớ đệm (cache), nó sẽ không cần gửi đến máy chủ DNS gốc, giảm đáng kể lưu lượng và tải trọng xử lý trên máy chủ DNS chính. Cơ chế này giúp hạn chế tác động của các cuộc tấn công khi truy vấn đến máy chủ gốc.

#4. Giới hạn tần suất

Thiết lập giới hạn số lượng truy vấn từ một địa chỉ IP hoặc từ một nguồn cụ thể trong một khoảng thời gian nhất định. Từ đó, giúp giảm thiểu nguy cơ quá tải từ các truy vấn độc hại, đồng thời ngăn chặn hiệu quả hơn các cuộc tấn công đến từ một số lượng nhỏ các nguồn cố gắng làm ngập máy chủ.

#5. Chặn theo địa lý

Chặn lưu lượng từ các khu vực không cần thiết, đặc biệt nếu dịch vụ chỉ phục vụ ở một vùng cụ thể, giúp giảm lượng lưu lượng tấn công từ bên ngoài.

#6. Bảo mật DNS

Cập nhật phần mềm DNS thường xuyên để vá các lỗ hổng bảo mật. Sử dụng tường lửa và hệ thống phát hiện xâm nhập (IDS) giúp giám sát lưu lượng truy cập vào hệ thống DNS, lọc bỏ các truy vấn độc hại và cảnh báo về các hoạt động bất thường.

>>> Tham khảo: 10+ Phần mềm vượt tường lửa HOT nhất hiện nay

#7. Sử dụng dịch vụ DNS có khả năng chống DDoS

Sử dụng các dịch vụ DNS từ các nhà cung cấp có khả năng chống DDoS, như Cloudflare, AWS Route 53, hay Google Cloud DNS. Những dịch vụ này có hạ tầng mạnh mẽ, khả năng phân tích lưu lượng truy cập theo thời gian thực và lọc bỏ lưu lượng độc hại, giúp bảo vệ hệ thống DNS khỏi các cuộc tấn công DNS Flood.

Lời kết

Trên đây là toàn bộ những chia sẻ của LANIT về khái niệm DNS Flood là gì, rất hy vọng sẽ thực sự hữu ích đối với các bạn. DNS Flood là một trong những mối đe dọa nghiêm trọng đối với hệ thống mạng, đặc biệt với những doanh nghiệp trực tuyến phụ thuộc vào sự ổn định của dịch vụ. Nếu có bất kỳ câu hỏi thắc mắc gì dành cho LANIT thì đừng ngần ngại để lại bình luận hoặc liên hệ qua thông tin bên dưới nhé!

![[Gợi ý] Tiêu Chí Đánh Giá Hosting Chất Lượng Bạn Cần Nắm Được](https://lanit.com.vn/wp-content/uploads/2023/11/website-hosting-chat-luong.jpg)