UDP Flood là gì?

UDP là một giao thức không kết nối, không đáng tin cậy được sử dụng trong mạng máy tính. Giao thức này hoạt động trên lớp vận chuyển của giao thức Internet và cung cấp khả năng truyền dữ liệu nhanh chóng, hiệu quả. UDP không cung cấp độ tin cậy đầu cuối hoặc kiểm soát luồng.

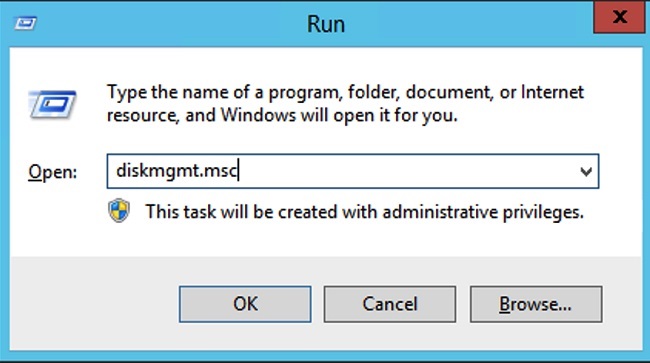

UDP flood là một loại tấn công từ chối dịch vụ DDoS mà ở đó, kẻ tấn công gửi hàng loạt gói UDP đến một máy chủ mục tiêu với mục đích khiến máy chủ bị quá tải, không thể xử lý và phản hồi các yêu cầu hợp lệ, có thể gây sập hệ thống. Ngoài ra, kẻ tấn công cũng có thể chọn giả mạo IP các gói tin, nhằm đảo bảo các gói tin ICMP trả về không thể đến được máy chủ của chúng, giúp ẩn danh các cuộc tấn công.

Cách thức hoạt động của UDP Flood

Giao thức User Datagram Protocol UDP cho phép các ứng dụng gửi tin nhắn hoặc gói dữ liệu đến các máy chủ khác thông qua địa chỉ IP hoặc mạng. Khi gói UDP được máy chủ nhận, hệ điều hành máy chủ sẽ kiểm tra các ứng dụng liên quan và khi không tìm thấy, hệ điều hành sẽ thông báo trả về cho người gửi là “không thể đến đích”. Vì UDP là giao thức không kết nối và máy chủ sử dụng phản hồi của ICMP để thông báo rằng gói UDP gốc không thể được chuyển phát.

Để bắt đầu một cuộc tấn công UDP flood, kẻ tấn công sẽ gửi một lượng lớn lưu lượng UDP với địa chỉ IP giả mạo đến các cổng ngẫu nhiên trên một hệ thống mục tiêu. Vì hệ thống phải kiểm tra cổng được chỉ định ở mỗi gói tin truyền đến để tìm ứng dụng phù hợp và đưa ra phản hồi, nên khiến cho tài nguyên của máy chủ mục tiêu nhanh chóng cạn kiệt, không khả dụng đối với lưu lượng thông thường và người dùng hợp lệ. Kết nối Internet có thể bị tắc nghẽn và khi các gói tin UDP bị định dạng sai điều này làm tăng tốc độ gói tin và khiến phần cứng mạng internet bị lỗi.

Các dịch vụ internet SIP và VOIP dựa vào ngăn xếp UDP rất dễ bị các loại tấn công này. Các cuộc tấn công UDP flood có thể được tạo ra từ các mạng Bot, nhưng kẻ tấn công tận dụng các giao thức UDP mở dễ dàng tăng quy mô của các cuộc tấn công vào các dịch vụ như web, DNS, SSH, SCP, SSL, TLS và các tài nguyên internet được lưu trữ khác.

Cách phát hiện một cuộc tấn công UDP Flood đang xảy ra?

Mỗi lần máy chủ nhận được một gói UDP mới, các tài nguyên sẽ được sử dụng để xử lý yêu cầu. Đầu tiên, máy chủ cần xác định xem có chương trình nào đang chạy ở cổng được chỉ định hay không. Nếu không có chương trình nào ở cổng đang nhận gói, thì máy chủ sẽ phát hành một gói ICMP để thông báo cho người gửi rằng không thể đến đích. Khi có nhiều máy được sử dụng để khởi chạy UDP flood, tổng lưu lượng tăng lên bất thường, vượt quá khả năng của các liên kết kết nối mục tiêu với mạng Internet gây tắc nghẽn hệ thống thì khi đó có thể xác định đang có một cuộc tấn công DDoS UDP flood đang xảy ra.

Cách giảm tấn công UDP Flood Hiệu Quả

Sau đây là một số biện pháp bạn và doanh nghiệp có thể thực hiện để chống lại các cuộc tấn công UDP flood hiệu quả:

- Giới hạn tốc độ ICMP: Điều này áp dụng cho các phản hồi ICMP được thực hiện ở cấp hệ điều hành

- Sử dụng tường lửa: Cấu hình tường lửa để chặn các gói UDP đến các cổng không cần thiết. Chỉ cho phép lưu lượng UDP trên các cổng cần thiết cho các dịch vụ hợp pháp. Đồng thời, giới hạn tốc độ cho lưu lượng UDP để ngăn chặn lượng lớn gói dữ liệu UDP đến cùng một lúc.

- Sử dụng dịch vụ chống DDoS: Các dịch vụ chống DDoS dựa trên đám mây dùng để lọc và ngăn chặn lưu lượng tấn công trước khi nó đến mạng của bạn. Đồng thời, sử dụng các thiết bị, phần mềm bảo vệ DDoS tại chỗ để giảm thiểu các cuộc tấn công.

- Thực hiện kiểm tra và giám sát hệ thống thường xuyên: Theo dõi lưu lượng mạng thường xuyên để sớm phát hiện các dấu hiệu của tấn công UDP Flood, đồng thời thực hiện kiểm tra bảo mật định kỳ để nhằm phát hiện và vá các lỗ hổng bảo mật.

- Giới hạn băng thông cho lưu lượng UDP trên router hoặc switch để ngăn chặn tình trạng quá tải.

- Sử dụng ACLs để kiểm soát lưu lượng UDP, cho phép hoặc chặn lưu lượng dựa trên IP, cổng và giao thức.

- Thường xuyên cập nhật phần mềm và hệ thống để đảm bảo phần mềm và hệ thống đều được cập nhật bản vá bảo mật mới nhất để ngăn chặn việc kẻ xấu khai thác các lỗ hổng bảo mật.

Kết luận

Trên đây, LANIT đã chia sẻ chi tiết về tấn công UDP Flood, cách thức hoạt động cũng như cách giảm thiểu UDP Flood Attack. Hy vọng rằng với những chia sẻ này giúp bạn nhận biết và xử lý một cách hiệu quả khi nghi ngờ hệ thống bị tấn công UDP Flood. Ngoài ra, nếu bạn đang cho nhu cầu Mua VPS tại LANIT, bạn sẽ được ưu đãi giá tốt lên đến 50% và được tặng kèm Firewall miễn phí, tặng tháng, tặng RAM,….Liên hệ ngay với LANIT để được tư vấn chi tiết nhé!