Bastion Host là gì?

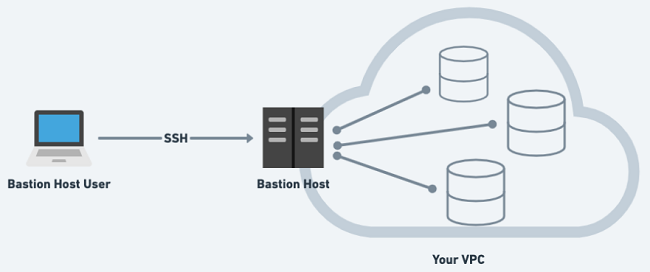

Bastion Host (hay còn gọi là Jump Server) là một máy chủ chuyên dụng được thiết kế đặt ở rìa mạng để chống lại các cuộc tấn công mạng, có vai trò làm cấu nối an toàn giữa mạng Internet công cộng và mạng nội bộ. Nó chỉ cho phép những người dùng được ủy quyền cụ thể truy cập vào mạng và ngăn chặn lưu lượng truy cập độc hại vào mạng bằng cách xử lý và lọc các lưu lượng đến.

Bastion Host được đặt ở bên ngoài tường lửa hoặc trong DMZ, trở thành đường dẫn duy nhất đến các tài nguyên nội bộ, giúp kiểm soát truy cập tốt hơn và giảm bề mặt tấn công tiềm ẩn. Trong bối cảnh làm việc từ xa, Bastion Host đóng vai trò như proxy SSH, cho phép kết nối SSH an toàn.

Cách thức hoạt động của Bastion Host

Bastion host hoạt động như một cổng an toàn, cung cáp quyền truy cập được kiểm soát vào mạng nội bộ hoặc riêng tư từ mang bên ngoài. Nó cho phép truy cập được kiểm soát để giảm lỗ hổng tiềm ẩn. Sau đây là cách thức hoạt động của máy chủ Bastion:

Vị trí: Bastion host được đặt ở rìa mạng, ngay bên ngoài tường lửa hoặc trong DMZ, vị trí này đảm bảo rằng nó hoạt động như một tuyến phòng thủ đầu tiên cho mạng nội bộ để chống lại các mối đe dọa từ bên ngoài.

Phương pháp tối giản: Bastion host là một máy chủ tối giản, nó chỉ chạy các dịch vụ thiết yếu cho truy cập từ xa an toàn như SSL hoặc RDP, giúp giảm bề mặt tấn công và tăng cường bảo mật cho mạng nội bộ của bạn.

Quyền truy cập được kiểm soát: Quyền truy cập vào Bastion host được kiểm soát chặt chẽ bằng các phương pháp xác thực đa yếu tố MFA, đảm bảo chỉ người dùng được ủy quyền có thông tin xác thực phù hợp mới có thể vào được mạng nội bộ.

Ghi log toàn diện: Mọi hành động trên Bastion Host đều được ghi chép lại đầy đủ và tỷ mỉ. Nhật ký sẽ được lưu trữ và theo dõi để phát hiện các hoạt động đáng ngờ, giúp các nhóm bảo mật xác định và phản ứng nhanh chóng với các mối đe dọa tiềm ẩn trên hệ thống mạng.

Quyền truy cập hạn chế: Khi đã vào bên trong Bastion Host, người dùng chỉ được cấp quyền truy cập vào các tài nguyên nội bộ cụ thể mà họ yêu cầu, quyền của họ được hạn chế cẩn thận. Điều này nhằm hạn chế truy cập trái phép vào các dữ liệu quan trọng hoặc hệ thống nhạy cảm.

Các loại Bastion Host phổ biến

Bastion Server có thể là bất kỳ máy chủ ứng dụng đơn hoặc giao thức nào cung cấp bảo mật kiểm soát truy cập chu vi. Sau đây là các loại Bastion Host phổ biến:

- Web Server: Bastion Host có thể được cấu hình để cung cấp quyền truy cập hạn chế vào các ứng dụng web cụ thể trong mạng của bạn.

- Proxy Server: Bastion Host có thể hoạt động như một máy chủ Proxy để lọc lưu lượng truy cập đến – đi, nhằm tăng tường bảo mật cho mạng nội bộ.

- Máy chủ SSH: Đây là Bastion Host phổ biến nhất, cho phép kết nối Shell an toàn để quản trị từ xa

- Máy chủ mạng riêng ảo (VPN): Bastion Host cũng có thể hoạt động như điểm cuối VPN, chuyển hướng toàn bộ lưu lượng VPN qua một điểm an toàn.

Ưu điểm – hạn chế của Bastion Host

Ưu điểm

- Tăng cường bảo mật mạng: Bastion Host hoạt động như một tấm chắn an toàn để giảm thiểu nguy cơ truy cập trái phép trực tiếp vào các bộ máy nội bộ. Quản trị viên có thể cấu hình mạng để chặn hay cho phép loại lưu lượng truy cập nhất định, giúp quản lý bảo mật an toàn và đơn giản hơn, giảm bề mặt tấn công hiệu quả.

- Quản lý tập trung: Tất cả truy cập từ bên ngoài vào hệ thống nội bộ đều được thực hiện thông qua Bastion Host, giúp đơn giản hóa việc quản lý và giám sát.

- Truy cập dễ dàng: Bạn có thể truy cập vào tài nguyên riêng tư từ máy cục bộ nhanh chóng mà không cần bất kỳ trạm Bastion nào cũng như không cần quản trị viên hỗ trợ.

- Kiểm soát quyền truy cập: Bastion hỗ trợ xác thực mạnh mẽ như xác thực đa yếu tố và các chính sách phân quyền rõ ràng, chỉ cho phép người dùng được ủy quyền truy cập.

- Ghi log chi tiết: Bastion Host ghi lại toàn bộ hoạt động truy cập trên mạng nội bộ (thời gian, người dùng, và hành động) giúp quản trị viên có thông tin để điều tra về các sự cố bảo mật.

Hạn chế

- Bastion Host là điểm truy cập duy nhất để vào hệ thống, nếu nó bị xâm nhập sẽ thành mối đe dọa lớn với toàn bộ hệ thống

- Yêu cầu tài nguyên và đội ngũ chuyên môn để thiết lập, cấu hình và quản lý Bastion

- Có thể có độ trễ hoặc hiệu suất hạn chế khi có lưu lượng truy cập lớn do mọi kết nối phải đi qua Bastion Host

- Hiệu quả của Bastion Host phụ thuộc vào việc sử dụng các giao thức bảo mật như SSH và RDP

Các rủi ro bảo mật phổ biến khi sử dụng Bastion Host

Máy chủ Bastion sẽ có tác dụng giúp tăng cường bảo mật mạng nội bộ khi hoạt động đúng cách. Tuy nhiên, khi nó bị xâm phạm sẽ khiến mạng của bạn gặp các vấn đề rủi ro bảo mật, nó trở thành mục tiêu của các cuộc tấn công mạng.

Kẻ tấn công chiếm quyền kiểm soát Bastion Host có thể sử dụng vị trí của chúng để truy cập trái phép vào các mạng khác, chúng cũng có thể trích xuất dữ liệu nhạy cảm từ lưu lượng truy cập qua các máy chủ và sử dụng dữ liệu này để truy cập thêm.

Ngoài ra, máy chủ Bastion cũng phải đối mặt với các rủi ro khác như:

- Cấu hình sai: Kẻ tấn công có thể khai thác các quy tắc kiểm soát truy cập cấu hình sai cách. Điều này gây ra các rủi ro về hoạt động mạng, khiến nhóm bảo mật khó phát hiện các mối đe dọa kịp thời và phản ứng với các cuộc tấn công.

- Bảo trì: Bastion Host khá phức tạp trong việc triển khai và quản lý. Việc giám sát thường xuyên hệ thống rất tốn thời gian và tài nguyên để làm các công việc bảo mật khác.

- Điểm lỗi duy nhất: Việc sử dụng một máy chủ Bastion duy nhất sẽ tạo mục tiêu duy nhất cho kẻ tấn công. Khi máy chủ gặp sự cố sẽ khiến mạng riêng của bạn bị đe dọa. Thời gian ngừng hoạt động có thể khiến dịch vụ của bạn bị gián đoạn đến khi khôi phục được các tính năng bảo mật.

- Lỗ hổng hóa SSH: Nếu bạn sử dụng máy chủ Bastion làm Proxy SSH, sẽ phát sinh các vấn đề cần bảo mật. Bởi kẻ tấn công có thể lấy được khóa SSH để truy cập vào mạng gốc, SSH sẽ tạo ra các rủi ro an ninh mạng khi nó không được thiết kế để quản lý khóa an toàn.

Một số ví dụ về các rủi ro bảo mật phổ biến trong hệ thống khi sử dụng Bastion host: Tấn công Brute force và credential stuffing, Tấn công Man-in-the-Middle (MitM), Tấn công từ chối dịch vụ (DoS),….

Biện pháp tốt nhất để bảo vệ Bastion Host

Sau đây là một số biện pháp an toàn cần tuân thủ để bảo vệ Bastion Host:

Giảm thiểu bề mặt tấn công:

Bề mặt tấn công lớn sẽ dễ khiến Bastion Host gặp các vấn đề rủi ro. Bạn nên tiến hành xóa các phần mềm hoặc tính năng không cần thiết, chỉ giữ lại các giao thức hoặc các công cụ liên quan đến bảo mật, sử dụng quét các cổng thường xuyên để kiểm tra lỗ hổng. Mặt khác, vô hiệu hóa các tài khoản khách và tài khoản người dùng không cần thiết để ngăn chặn truy cập trái phép.

Giới hạn quyền truy cập vào Bastion Host:

Quản trị viên có thể cấu hình để hạn chế các lưu lượng truy cập đến Bastion. Đảm bảo chỉ những người dùng được ủy quyền mới có quyền truy cập vào máy chủ Bastion. Áp dụng các biện pháp kiểm soát cấp độ mạng để chấp nhận các IP đã được chấp nhận, và quản lý các kết nối SSH.

Sử dụng SSH an toàn

SSH có thể tạo ra các rủi ro bảo mật, nó không tự động đặt lại khóa do đó bạn cần lên kịch cập nhật khóa SSH thường xuyên. Ngoài ra, nên áp dụng biện pháp xác thực đa yếu tố MFA để bảo vệ khóa SSH và ngăn chặn việc khóa rơi vào tay kẻ xấu.

Kiểm tra bảo mật thường xuyên

Thực hiện kiểm tra định kỳ thường xuyên các vấn đề bảo mật hệ thống để xác định sớm các lỗi và lỗ hổng tiềm ẩn. Cần tự động hóa việc phân phối bản vá để các chương trình của máy chủ Bastion luôn được cập nhật.

Vai trò của Bastion Host trong điện toán đám mây

Với sự phát triển mạnh mẽ của điện toán đám mây, Bastion Host ngày càng trở nên quan trọng hơn trong việc tăng cường bảo mật nội bộ trước các mối đe dọa mạng từ bên ngoài.

- Các tổ chức sử dụng dịch vụ trên nền tảng đám mây dựa vào máy chủ bảo mật để lọc hoạt động mạng và nâng cao bảo mật trực tuyến

- Trong môi trường lưu trữ dữ liệu trên đám mây riêng ảo VPC, máy chủ Bastion cung cấp thêm một lớp bảo mật bổ sung bằng cách lọc các yêu cầu kết nối dựa trên IP và yêu cầu xác thực khóa SSH.

- Xu hướng làm việc từ xa hoặc văn phòng kết hợp, máy chủ Bastion sẽ đảm bảo kết nối an toàn giữa người dùng doanh nghiệp từ xa và mạng nội bộ.

Bastion Host là thiết bị không thể thiếu trong kiến trúc bảo mật mạng hiện đại bằng cách cung cấp các điểm truy cập được kiểm soát và an toàn giữa mạng nội bộ và môi trường bên ngoài. Các tổ chức có thể cải thiện đáng kể tình hình an ninh mạng bằng cách hiểu chức năng và sự khác biệt của chúng so với các cơ chế bảo mật khác như tường lửa và VPN cũng như các biện pháp tốt nhất để bảo mật chúng.

Kết luận

Trên đây, LANIT đã chia sẻ chi tiết về Bastion – một máy chủ dùng để quản lý truy cập đến các tài nguyên trong hệ thống mạng nội bộ, giúp tăng cường bảo mật cho hệ thống. Tuy nhiên, Bastion cần được cấu hình và quản lý chặt chẽ để giảm thiểu các lỗ hổng bảo mật, ảnh hưởng đến hệ thống nội bộ của bạn.

Nếu bạn còn có thêm thắc mắc nào khác hoặc cần tư vấn khi thuê Server giá rẻ, thuê Cloud VPS, liên hệ ngay LANIT để được hỗ trợ sớm nhất nhé!